LATEST最新記事

-

サイバー領域

サイバー領域

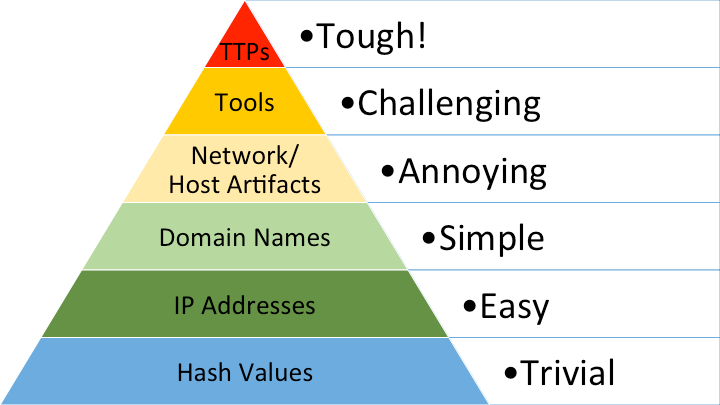

- コラム:MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 第3回 THXシリーズのカバレージ

- MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフ…

-

サイバー領域

サイバー領域

- コラム:MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 第2回 Matrixでカバレージを確認しよう

- MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフ…

-

サイバー領域

サイバー領域

- コラム:MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 第1回 MITRE ATT&CKの概要

- MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフ…

-

サイバー領域

サイバー領域

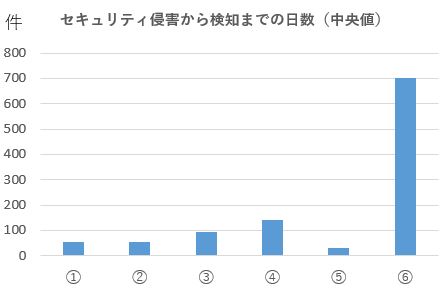

- ランサムウェアを潜伏期間内に検知するには

- ランサムウェアとはなにか 昨年、某大手ゲーム開発企業が大きな被害を受けたというニュースが話題になったこともあり、「ランサムウェア」という言葉を聞いたことのある方も多いと思います。ランサムウェアは「身代…

-

サイバー領域

サイバー領域

- RAA Retro Active Analysis(レトロアクティブアナリシス)-潜伏リスクを可視化する-

- ミリタリーを背景とするサイバー脅威インテリジェンスですが、ここ数年は一般企業でもサイバー脅威インテリジェンスを利用したセキュリティ防御が浸透しており、数多くのセキュリティベンダーから関連のサービスが提…

-

サイバー領域

サイバー領域

- スレット(脅威)ハンティングの目的を分かりやすく解説

- ハンティングという言葉から皆さんはどんな状況を想像するでしょうか。 敵に狙いを定めて一発で打ち取るスナイパーのようなイメージですか? それとも人気ゲーム「モン〇〇ーハンター」で敵を狩る光景を思い浮かべ…