本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフレームワーク(マイターアタックフレームワーク)」に興味をもつ方に向けて、自社のセキュリティ対策がATT&CK Matrix上のどの程度をカバーできているのか?を可視化する方法を説明しています。

全3回で構成する予定で、それぞれの回の内容は以下の通りです。

- 第1回 MITRE ATT&CK(マイターアタック)の概要

まずはMITRE ATT&CKの基礎知識をご紹介します。 - 第2回 Matrixでカバレージを確認しよう

MITRE ATT&CK Matrixでセキュリティソリューションのカバレージを確認する方法を説明します。 - 第3回 THXシリーズのカバレージ

弊社のTHXシリーズはNetwork Trafficデータソースを提供できます。これを実際にマップする手順を見ていきます。

第3回では、実際にマニュアルでソリューションカバレージをマッピングする作業をやってみましょう。

THXシリーズはNetwork Trafficデータソースを提供できますが、では、これを利用することでMITRE ATT&CK MatrixのどのTechniquesを検出できる可能性があるでしょうか。

Data SourceとTechniquesを直接自動マップする機能は用意されていないため、手動でマップする方法を見ていきましょう。

おおまかな手順は以下の通りです。

- Data Source(Data Component)が紐づけられているTechniquesを調べる。

- そのTechniquesが紐づけられたTacticsを調べる。

- Matrix上で該当Tacticsに属するTechniquesから①で調べたTechniqueを見つけてカラーリングする。

まずは特定のData Sourceを選択します。ATT&CKのページで「Data Sources」メニュータブを選択し、左ベイメニューから選択したいData Sourceを探してください。

今回は「Network Traffic」を探します。

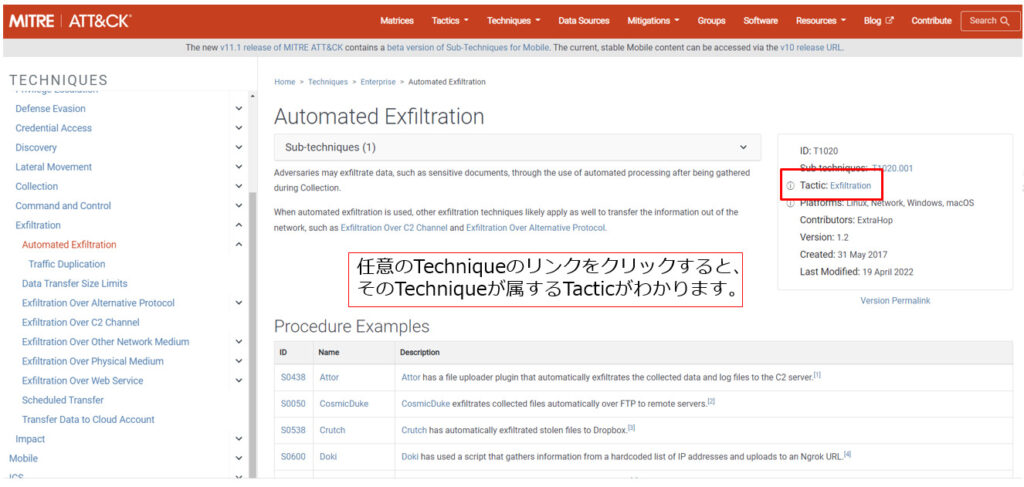

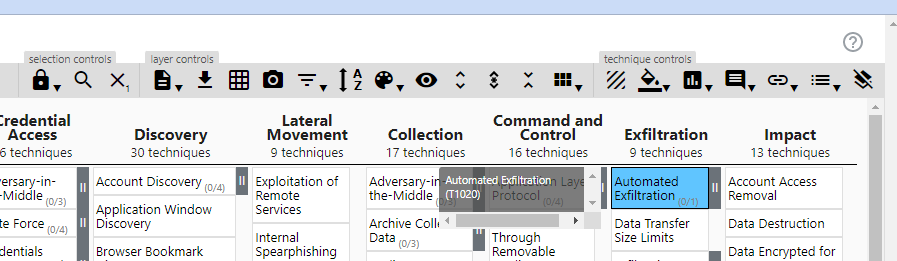

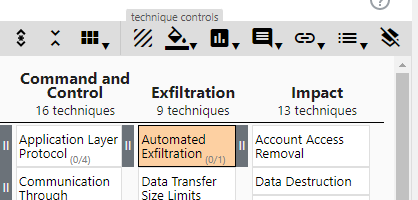

図のように、Network Trafficに紐づいたTechniquesがリストされている画面が表示されます。リストの先頭にある「Automated Exfiltration」(T1020)をクリックすると、そのTechniqueの説明画面に移行します。

Technique説明画面の右上の部分に、そのTechniqueが属するTacticsが表示されています。ひとつ注意していただきたいのは、1つのTechniqueは複数のTacticsで使用されていることがあるという点です。その場合は、この右上のTacticsの表示も複数個となります。

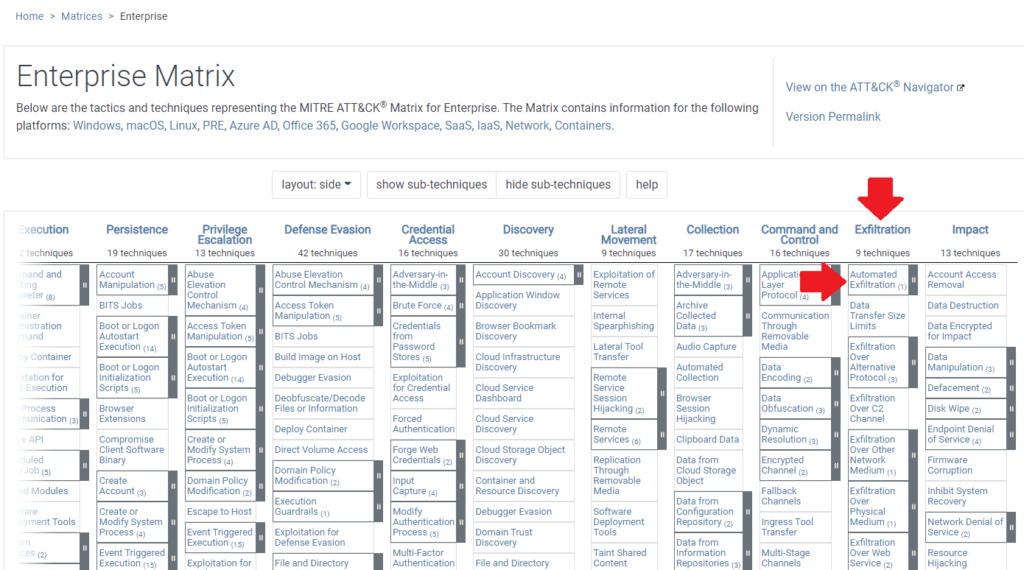

「Automated Exfiltration」が属するTacticsがわかったところで、実際のMatrix上でこれを探してみます。

目指すTechniqueの場所は分かりましたが、このMatrix画面上では自分好みのカラーをTechniqueに付与することができません。そこで、MITRE ATT&CKで用意されている、Matrix編集用の便利なツールを使います。

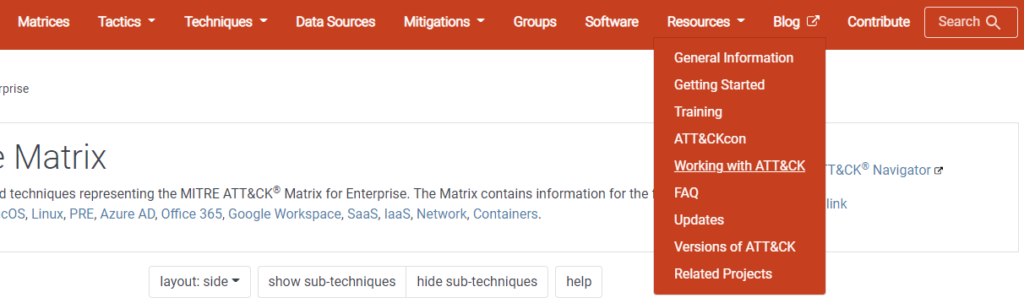

ATT&CK Matrixのページのメニュータブから「Resources」を選択すると「Working with ATT&CK」というメニューが選べます。これを選択してみましょう。

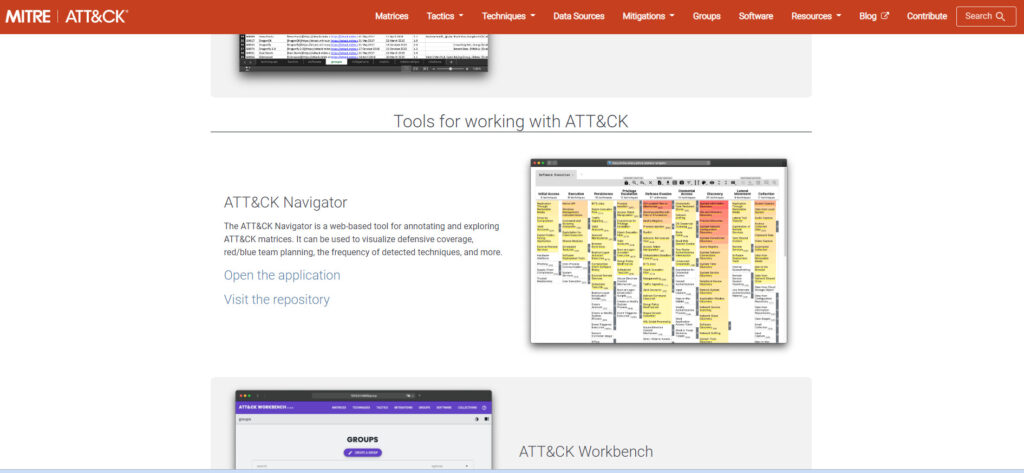

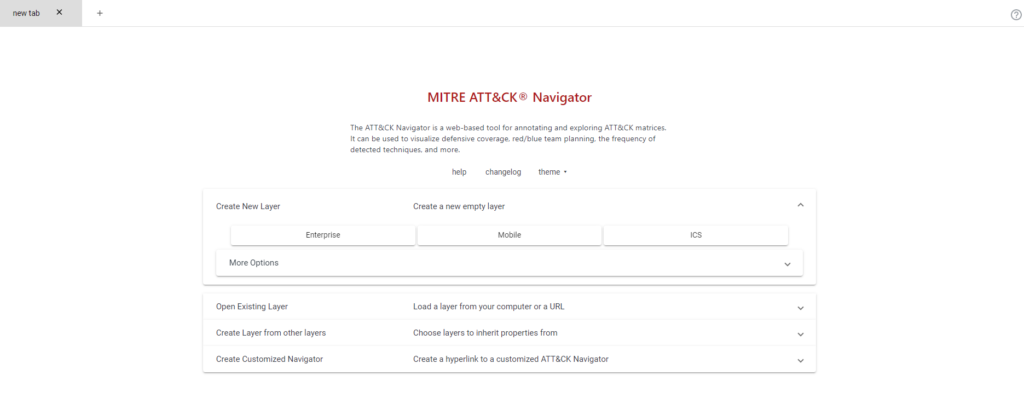

表示された画面の中段に「Tools for working with ATT&CK」があり、そこに「ATT&CK Navigator」の説明があります。「Open the application」のリンクを選択して「ATT&CK Navigator」を起動してください。

初期メニューが表示されますので、「Create New Layer」の「Enterprise」を選びましょう。

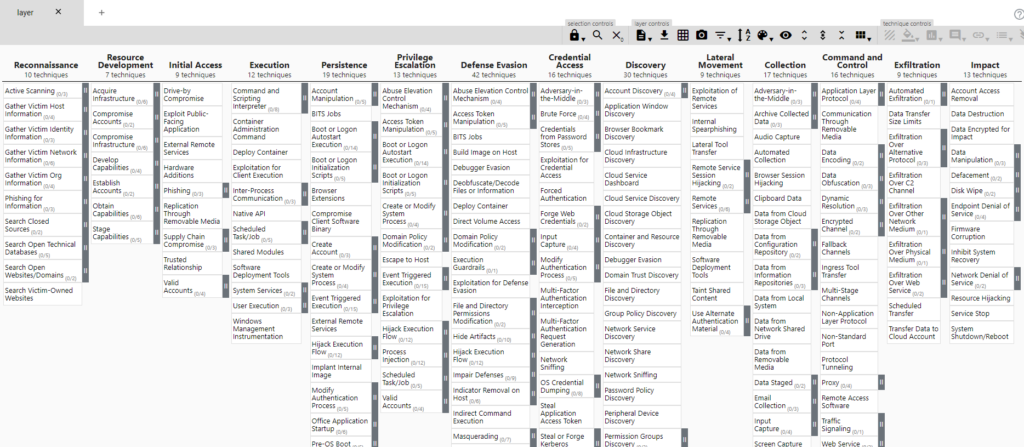

すると、未編集のMITRE ATT&CK Matrixが表示されるはずです。

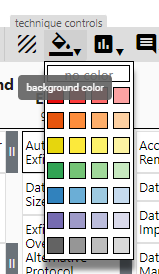

右上に編集のために利用できる様々なメニューが用意されています。任意のTechniqueをクリックして選択した状態にすると編集メニューの「technique controls」が使えるようになりますので、「background color」を選択してパレットを出してください。パレットからマウスで色を選択すると、あらかじめ選んでおいたTechniqueにその色が付与されます。

このようにすることで、Network Trafficデータソースに属する1つめのTechniqueが、Matrixのどの部分にあるかカラーマップすることができました。

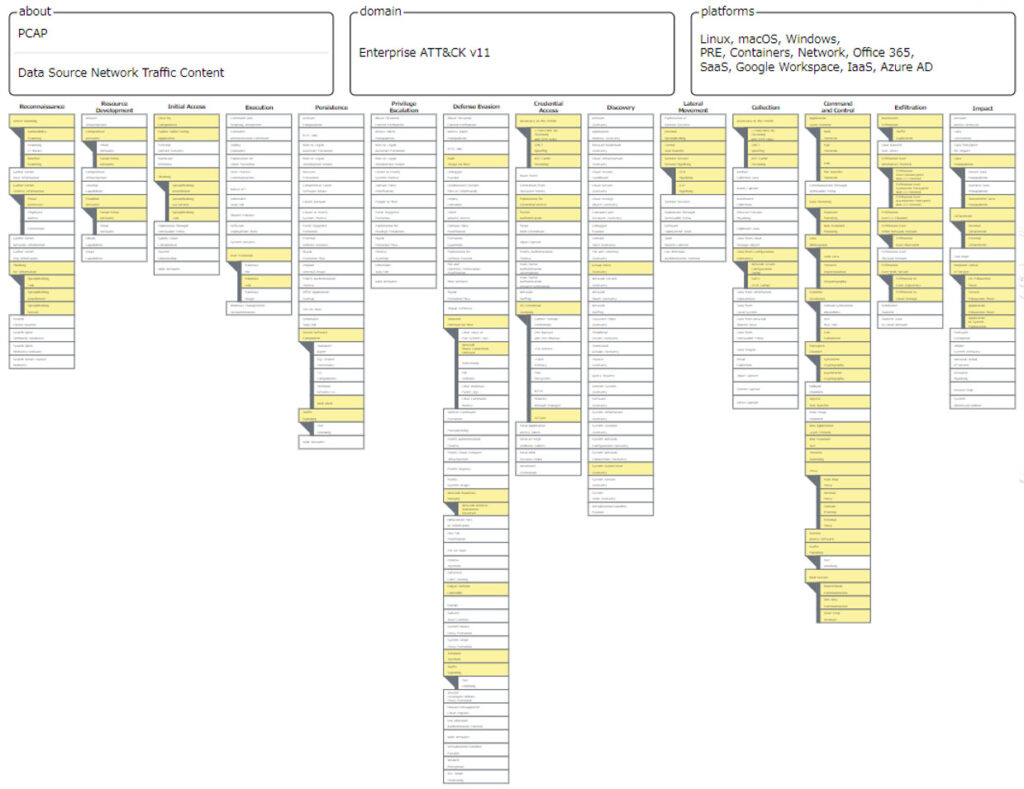

同じ手順で、Network Trafficデータソースの「Network Traffic Content」に含まれるすべてのTechniqueをカラーマップしたものが以下の図です。

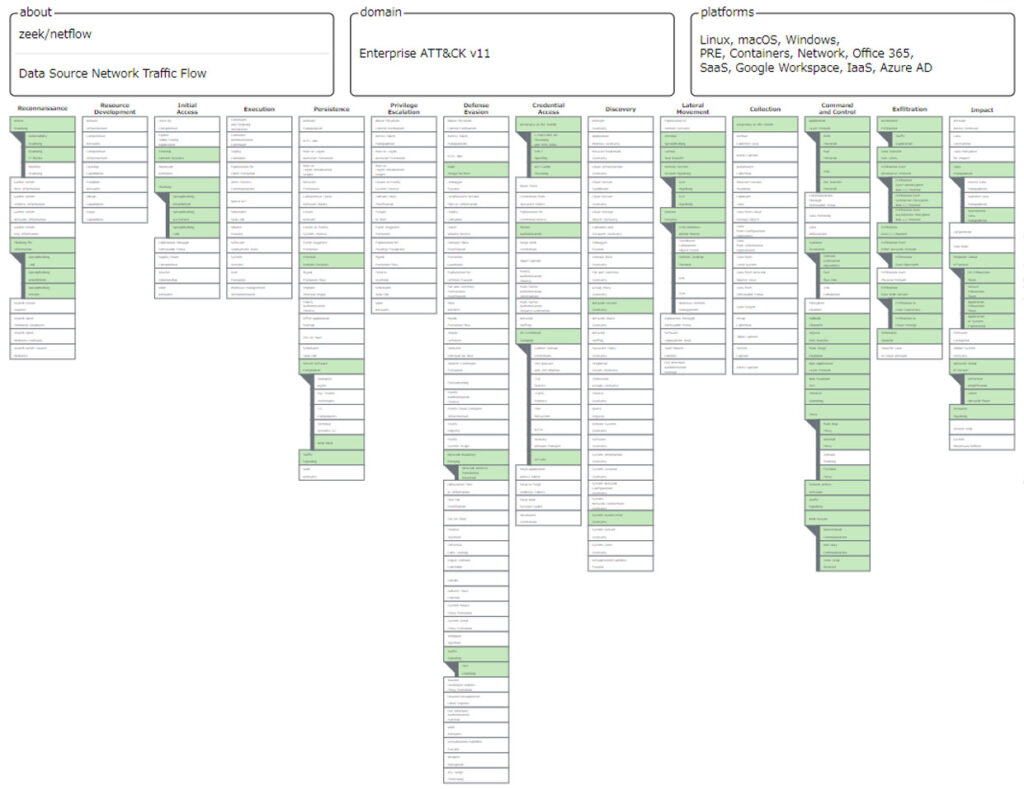

同様の手順で「Network Flow」のTechniqueをマップすると以下のようになります。

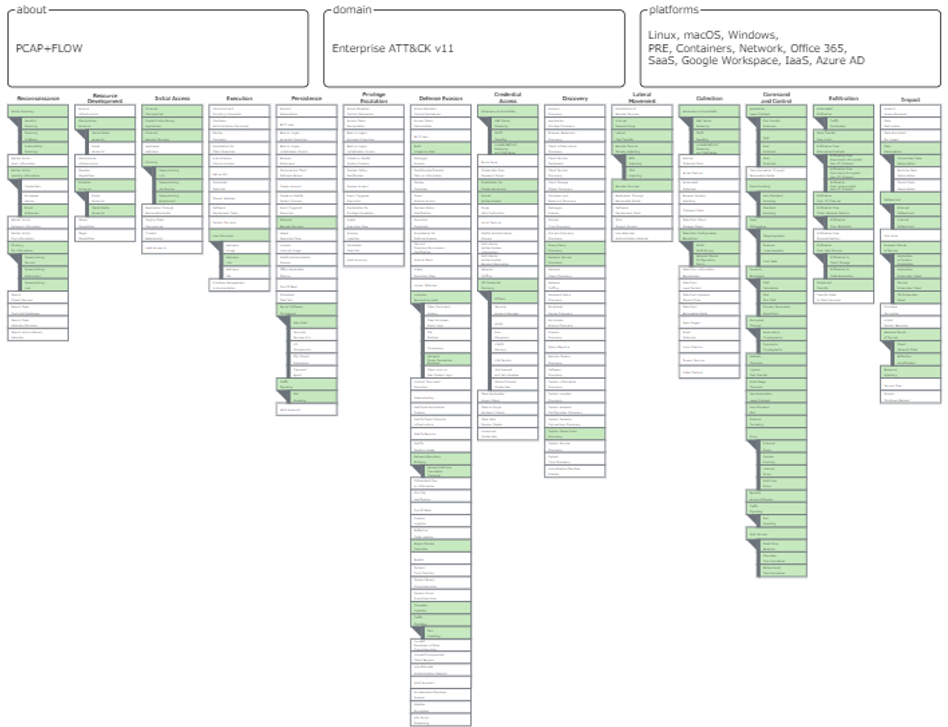

この2つのマップを重ねると、THXシリーズでサポート可能なすべてのTechniqueをカラーリングできます。

このように、自社システム内に組み込まれているセキュリティデバイスやソリューションがどのデータソースをサポートできるかがわかれば、そのデバイスやソリューションによってカバーできるTechniqueをMatrix上にマップしていくことができます。MITRE ATT&CK に定義されているすべてのTechniquesのうち、自社はどの程度カバーできているのかを視覚的に確認することができるようになり、カバレージの管理にも役に立つと思われます。

MITRE ATT&CKを用いた自社セキュリティカバレージの評価に、皆様も一度取り組んでみてはいかがでしょうか。

【各回のコラムには、下記リンクよりアクセスいただけます。】

- 第1回 MITRE ATT&CK(マイターアタック)の概要

まずはMITRE ATT&CKの基礎知識をご紹介します。 - 第2回 Matrixでカバレージを確認しよう

MITRE ATT&CK Matrixでセキュリティソリューションのカバレージを確認する方法を説明します。 - 第3回 THXシリーズのカバレージ

弊社のTHXシリーズはNetwork Trafficデータソースを提供できます。これを実際にマップする手順を見ていきます。

脅威ハンティング支援ツール「THX」について

THXは株式会社テリロジーワークスが独自に開発する脅威ハンティングツールです。

詳細につきましては、以下のページをご覧ください。

THXに関するお問い合わせや資料をご希望の方は、下記ボタンよりご連絡ください。

| この記事をシェア |

|---|

一緒によく読まれている記事

-

表紙.png) サイバー領域

サイバー領域

- 【2022年予測】日本を標的としたサイバー攻撃

- 2021年を振り返って、①フィッシング・詐欺、➁ランサムウェア、マルウェア脅威、③サプライチェーン攻撃の3視点で2022年サイバー攻撃のトレンドを予測 昨年テリロジーワークスは、...

-

サイバー領域

サイバー領域

- 【2021年の予測】日本を標的としたサイバー攻撃

- 2020年振り返って6つのトレンドで2021年のサイバー攻撃を予測 この度、テリロジーワークスは2020年における日本を取り巻くサイバー脅威の現状を概観し、その傾向の解説と202...

関連したサービスの紹介記事

-

サイバー領域

サイバー領域

- コラム:MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 第2回 Matrixでカバレージを確認しよう

- 本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフレームワーク(マイターアタックフレームワーク)」に興味をもつ方に向けて...

-

サイバー領域

サイバー領域

- コラム:MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 第1回 MITRE ATT&CKの概要

- 本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフレームワーク(マイターアタックフレームワーク)」に興味をもつ方に向けて...