本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフレームワーク(マイターアタックフレームワーク)」に興味をもつ方に向けて、自社のセキュリティ対策がATT&CK Matrix上のどの程度をカバーできているのか?を可視化する方法を説明しています。

全3回で構成する予定で、それぞれの回の内容は以下の通りです。

- 第1回 MITRE ATT&CK(マイターアタック)の概要

まずはMITRE ATT&CKの基礎知識をご紹介します。 - 第2回 Matrixでカバレージを確認しよう

MITRE ATT&CK Matrixでセキュリティソリューションのカバレージを確認する方法を説明します。 - 第3回 THXシリーズのカバレージ

弊社のTHXシリーズはNetwork Trafficデータソースを提供できます。これを実際にマップする手順を見ていきます。

では、第1回を早速始めていきましょう。

MITRE社が開発、メンテナンスしている「MITRE ATT&CK(マイターアタック)」は、実際に攻撃者が使用している戦術や利用技術に関する情報をまとめたナレッジベースです。MITRE ATT&CKを利用することで敵に関する情報を整理・理解し、攻撃された場合にそれが誰によって行われ、どんな戦術や技術を用いて実行されているかを確認し、対応策を考え、また更なる攻撃への準備を行うことが可能になります。また、MITRE ATT&CKでは分析のための情報を何から得るのかについても「データソース」という定義があります。本稿では、MITRE ATT&CKの概要を理解しつつ、ネットワークから収集できるデータソースのひとつである「Network Traffic」からどのような分析が可能なのかを見ていくことにします。

MITRE ATT&CK(マイターアタック)の概要

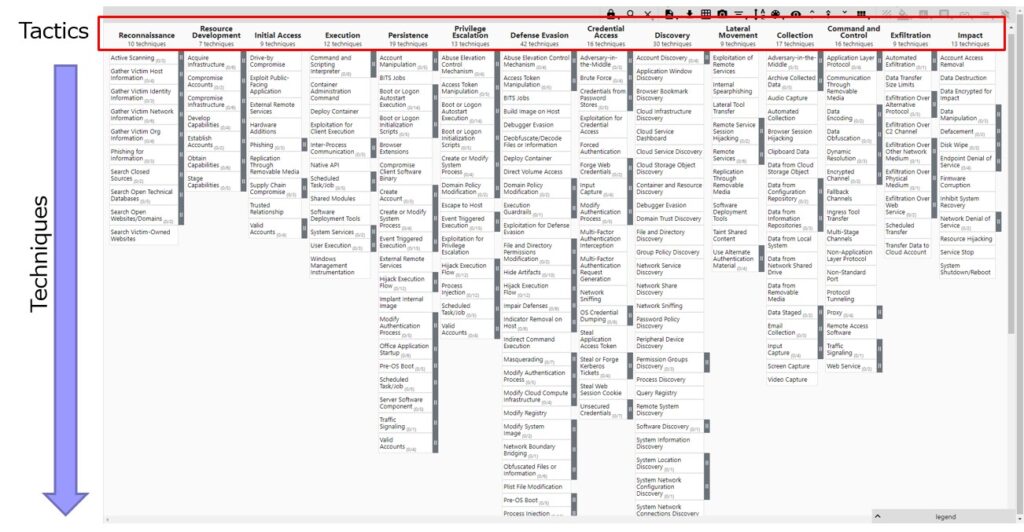

MITRE ATT&CKのメイン要素としてMatrixがあります。これは縦軸横軸を持った表のようなもので、横軸は「Tactics」、縦軸は「Techniques」を表します。

またMITRE ATT&CKには「Enterprise」「Mobile」「ICS」という3つのドメインがあり、このドメインごとに情報が分類されています。今回は最もよく使われる「Enterprise」のMITRE ATT&CKを例に取って説明を進めます。

用語

MITRE ATT&CKを理解するうえで知っておいた方が良い用語について説明しておきましょう。

| 用語 | 説明 |

| Tactics | 攻撃者が達成したいゴールを端的に表したものです。1つのTacticsには複数のTechniquesが関連付けられ、Tacticsの下に並べられます。つまり「Tactics」は、攻撃者がこれらの「Techniques」を使用する理由と言い換えても良いでしょう。これらには「TAxxxx」のような番号が付与されています。 |

| Techniques | そのTechniqueが属している「Tactics」を達成するための個々の方法のことです。大分類と小分類があり、それぞれを「Technique」、「Sub-Technique」と呼んでいます。また、各Techniquesには「Txxxx」、Sub-Techniquesには「Txxxx.yyy」のような番号が付与されています。 |

| Groups | 既知の攻撃者の情報を表します。例としてAPT3、Black Tech、Lazarus Group、menuPassといった攻撃グループが挙げられます。これらには「Gxxxx」のような番号が付与されます。 |

| Software | Techniqueを具体的に実現するための道具や手法のことです。マルウェアの名称や商用のリモートアクセスツール、ペネトレーションテストツールの名称があげられており、あわせてそれを使用するGroupの情報が整理されている場合もあります。これらには「Sxxxx」のような番号が付与されます。 |

| Data Source | それぞれのTechniqueを検出するために利用可能な情報のことです。ATT&CKに定義された各Techniqueには「Detection」という項目があり、発見に役立つData Sourceが記載されています。各Data Sourceには「DSxxxx」のような番号が付与されています。 |

| Mitigation | Techniqueによって実行される攻撃を緩和するための方法のことです。Techniqueが実行されるのを妨げるものや、事前に講じておくことでTechniqueを無効にするようなものが、各Techniqueに紐づけられて整理されています。これらには「Mxxxx」のような番号が付与されます。 |

TacticsとTechniques

では、「Tactics」にはどのようなものがあるでしょうか。

現在ATT&CKでリストされているのは、以下の14個の「Tactics」です。

| Tactics | 説明 |

| Reconnaissance | 将来の作戦を計画するために必要となる情報を収集 |

| Resource Development | 攻撃を遂行するために使用可能なリソースを確立 |

| Initial Access | 攻撃対象のネットワークに侵入を試みる |

| Execution | マルウェア等の実行 |

| Persistence | 攻撃対象ネットワーク内に長期にとどまるための足場を作成 |

| Privilege Escalation | より高いレベルの権限を取得 |

| Defense Evasion | 検出されないようにする |

| Credential Access | アカウント名やパスワードを盗み出す |

| Discovery | 攻撃対象ネットワークに関する様々な情報を収集 |

| Lateral Movement | ネットワーク内を動き回る、あるいは次々に感染する |

| Collection | 目標達成に必要なデータを集める |

| Command and Control | 感染したシステムを通じてすべてを制御しようとする |

| Exfiltration | 集めたデータを外に持ち出す(盗む) |

| Impact | 対象システム・ネットワークを操作したり、停止させたり、破壊したりする |

これらの「Tactics」はATT&CKのMatrixでは横軸に並んでいます。基本的には攻撃の準備段階から攻撃完了後の行動までが左から右に向かって時系列で並んでいます。

それぞれの「Tactics」を実現するための手法として、各「Tactics」の下に並べられるのが「Techniques」です。各Techniqueは以下のような情報で構成されます。

| データ項目 | 説明 |

| Name | Techniqueの名称 |

| ID | ATT&CKのTechniques内でユニークな番号 |

| Tactic | そのTechniqueが利用される可能性がある対象Tactic |

| Description | Techniqueについての説明 |

| Platform | 攻撃者が攻撃しようとするシステムの種類 |

| System Requirements | 攻撃するために必要なシステム条件(ソフトウェアやパッチレベル等) |

| Permissions Required | 攻撃するために最低限必要なパーミッション(Privilege Escalation時) |

| Effective Permissions | 攻撃した結果達することのできるパーミッションレベル(Privilege Escalation時) |

| Data Source | 調査・確認・認知に必要となるデータの種類 |

| Supports Remote | リモートシステムでの実行(Execution時) |

| Defense Bypassed | バイパスされる可能性のある既存防御システムなど(Defense Evasion時) |

| CAPEC ID* | 関連するCAPECサイトへのリンク *Common Attack Pattern Enumerations and Classifications |

| Contributor | そのTechniqueについてのMITRE社以外の協力者 |

| Examples | そのTechniqueの具体的な処理を示すSoftwareまたはGroupの項目 |

| Detection | そのTechniqueを検出するための分析プロセス、センサーやデータ、検出戦略など |

| Mitigation | 攻撃を妨げる(緩和策になる)ようなコンフィグ、ツール、プロセスなど |

Techniquesに付与されている各要素としては、そのTechniqueが属するTacticsやTechniqueの概要、Techniqueを仕掛けようとする対象プラットフォームの種類、さらにはこのTechniqueで仕掛けられる攻撃が成功するために必要となる前提条件やユーザ権限レベルなど、Techniqueを理解するために必要なものが関連付けられています。ただし、これらの項目には必須となっていないものもあります。

では次回は、Techniqueの構成要素であるExamplesに含まれる「Groups」や「Software」、そして「Mitigation」について、もう少し見ていきながら、MITRE ATT&CK Matrixの具体的な使い方の例を紹介します。

【各回のコラムには、下記リンクよりアクセスいただけます。】

- 第1回 MITRE ATT&CK(マイターアタック)の概要

まずはMITRE ATT&CKの基礎知識をご紹介します。 - 第2回 Matrixでカバレージを確認しよう

MITRE ATT&CK Matrixでセキュリティソリューションのカバレージを確認する方法を説明します。 - 第3回 THXシリーズのカバレージ

弊社のTHXシリーズはNetwork Trafficデータソースを提供できます。これを実際にマップする手順を見ていきます。

脅威ハンティング支援ツール「THX」について

THXは株式会社テリロジーワークスが独自に開発する脅威ハンティングツールです。

詳細につきましては、以下のページをご覧ください。

THXに関するお問い合わせや資料をご希望の方は、下記ボタンよりご連絡ください。

| この記事をシェア |

|---|

一緒によく読まれている記事

-

![APIキーや認証情報といった機密情報を<br>管理・保管するためのベストプラクティス<br>[クイックリファレンス(PDF形式)付き]](https://constella-sec.jp/wp-content/uploads/2021/10/20W22-BLOG-Banner-BestPractices-Final@2x.png) サイバー領域

サイバー領域

- APIキーや認証情報といった機密情報を

管理・保管するためのベストプラクティス

[クイックリファレンス(PDF形式)付き] - 本記事は、GitHubから流出した機密情報をリアルタイム検知するサービスを提供するGitGuardian社のホームページで公開されたレポートを日本語に翻訳したものです。 (原題)...

- APIキーや認証情報といった機密情報を

-

サイバー領域

サイバー領域

- RussianOSINTインタビュー

- 当ホームページでは、2020年10月にRussianOSINTのYouTubeチャンネルにて公開された、ランサムウェアグループREvilへのインタビューに関する動画を日本語テキス...