GitGuardian最新レポートで、ITおよびセキュリティの意思決定者507名を対象に、大企業におけるシークレットのスプロール化がもたらすリスクへの認識と、運用の成熟度を調査

本記事は、GitHubなどから流出したシークレットをリアルタイム検知するサービスを提供するGitGuardian社のWebサイトで公開された記事、および調査結果レポートをテリロジーワークスが日本語に翻訳したものです。

(原題)Voice of Practitioners: The State of Secrets in AppSec

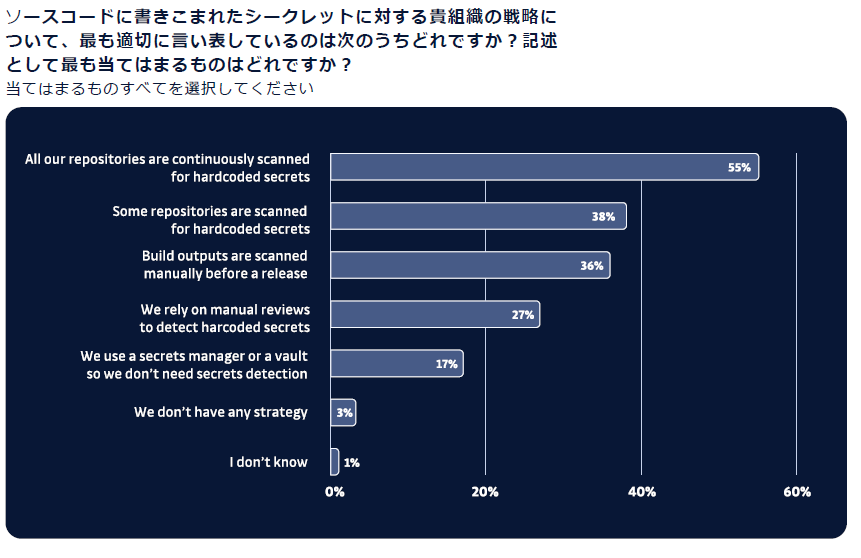

アプリケーションセキュリティ(AppSec)におけるシークレット拡散に関連するリスクは非常に大きいものです。APIキーや設定変数といったハードコーディングされたシークレットは、企業の最も価値ある資産であるデータへの入口となります。それにもかかわらず、多くの組織は、ソースコードにハードコードされたシークレットから身を守るために、効率が悪く効果が薄いとされる手動のコードレビューに依存し続けています。

この問題に光を当てるため、GitGuardianはSapio Researchに依頼して、米国と英国のITおよびセキュリティの意思決定者507人の認識と実践に関する調査を実施しました。「Voice of Practitioners: The State of Secrets in AppSec」と題された本調査では、大企業におけるシークレットのスプロール化がもたらすリスクと、それを軽減するための対策について、貴重な知見を得ることができました。

\フォーム登録不要は不要です/

この調査によると、大企業の上級管理職はハードコーディングされたシークレットに関連するリスクを痛感しています。回答者のうち75%が過去に漏洩を経験したと報告し、94%が次の12〜18ヶ月でシークレット管理の方法を改善する計画を立てています。興味深いことに、回答者の半数以上が「ソースコードやリポジトリ」をソフトウェアサプライチェーン内の主要なリスクポイントとして挙げ、そのうち47%が特にハードコーディングされたシークレットを挙げました。

このような意識の高まりにもかかわらず、本調査では、業界全体におけるリスク低減戦略の大きな格差が浮き彫りになっています。例えば、回答者の27%が、非効率的な手動のコードレビューに頼ってシークレットの漏洩から自身を保護していると明らかにしました。

この調査は、組織がセキュリティに対してより積極的なアプローチを採用し、自動化されたツールとプロセスを活用して脆弱性を素早く効率的に特定し、対処する必要性を強調しています。トリアージと割り当てプロセスを自動化することで、組織はセキュリティのオーケストレーションを加速し、セキュリティの体制を改善し、他の重要なタスクに集中するための貴重なリソースを確保することができます。

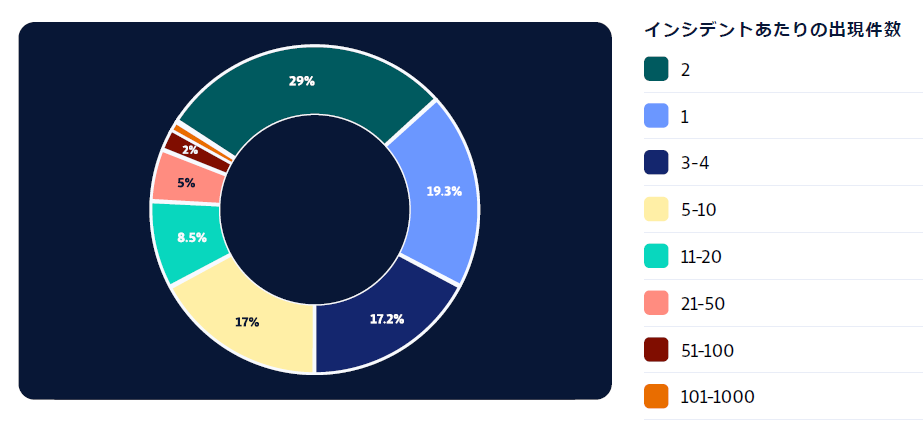

アンケート結果に加えて、大企業が蓄積される脆弱性のバックログに苦しむ中で経験する一般的な問題点についても詳しく掘り下げています。2022年には、GitGuardianは大規模企業と提携し、多角的なアプローチを用いて漏洩防止策の取り組みをスケールアップするのを支援しました。このエンタープライズは7,500人の開発者と50,000以上の監視対象ソースを抱えており、とても強固で拡張性を兼ね備えたソリューションが必要でした。

この成功事例は、大企業におけるアプリケーションセキュリティ戦略を拡大する最善の方法についての貴重な洞察を我々に与えてくれます。

全体として、この調査はAppSecにおける包括的なシークレット戦略の重要性を強調し、シークレットの拡散に関連するリスクを軽減するための最良の手法についての貴重な洞察を提供しています。シークレットの拡散は多くの企業が経験する問題ですが、解決するのは困難なことではありません。今日では、開発者のワークフローにネイティブに統合することで、シークレットの管理、調整、ローテーションを行うツールが利用可能です。

AppSecにおけるシークレットの状況や、組織におけるリスクの軽減方法について詳しく知りたい方は、ぜひ本レポート「Voice of Practitioners study」をダウンロードしてください。

| この記事をシェア |

|---|

一緒によく読まれている記事

-

サイバー領域

サイバー領域

- 【Bisight解説】侵害後に求められるレジリエンス:サイバーインシデント後の6つの対応ステップ

- サイバー攻撃からの迅速な回復と再発防止のために何が必要か。Bitsightの知見をもとに、インシデント対応の6ステップと、組織のレジリエンスを高める実践的なポイントをまとめました...

-

サイバー領域

サイバー領域

- ランサムウェアグループLockBitメンバーへのインタビュー

- 2021年8月、RussianOSINTのYoutubeチャンネルでランサムウェアグループLockBitメンバーに対するインタビュー動画が公開されました。コンテンツは全てロシア語...