この記事はOpenCTIを提供するFiligran社のブログを日本語に翻訳したものです。

(原題)How to streamline Incident Response operations with Threat Intelligence.(2024年11月15日)

https://filigran.io/streamline-incident-response-with-threat-intelligence/

適切かつ入念に準備されたインシデント対応計画は、組織にとって非常に重要です。なぜなら、そのようなインシデント対応計画があれば、サイバーセキュリティインシデントに関する体系的なアプローチが可能になるからです。セキュリティインシデントの影響を受けそうかどうかといった問いにもはや意味がないということは昨今の常識です。今重要なのは、将来のインシデントに対し入念な準備ができているかという問いなのです。

前回の「脅威ハンティング」に関する記事では、潜在的な脅威に対し先手を打つために用いる高度な手法について深掘りしました。(注:こちらはコンステラセキュリティジャパンのWebサイトでは未公開です)本記事ではそこから一旦離れ、インシデント対応チームの基本的な責任範囲について取り上げます。また、脅威インテリジェンスを取り入れることでインシデント対応の運用がどのように強化され、効率化されるかについても深掘りしていきます。

そもそもインシデント対応とは何か?

インシデント対応とは、サイバーセキュリティインシデントを特定・管理し、その影響を軽減するための体系的なアプローチと手順のことを言います。このようなインシデントは、データ漏えいやマルウェア感染からフィッシング攻撃やシステムへの不正アクセスに至るまで多岐にわたります。インシデント対応の目的は、事態を収拾・管理し被害を最小限に抑え、復旧時間とコストを最小化し、将来のインシデントを防止することです。

この活動は主にCSIRT(コンピューター・セキュリティ・インシデントレスポンス・チーム)内のインシデント対応チームに委ねられます(CSIRTは、Tier 1からTier 3のSOCアナリスト、セキュリティエンジニア、管理者など、さまざまな役割を担うメンバーで構成されるチームです)。

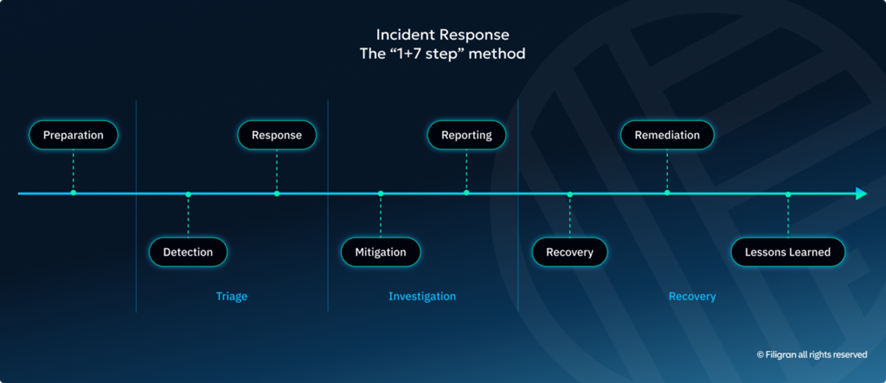

通常、インシデント対応チームは、「1+7ステップ」手法(通称「ドラムロール」)と呼ばれる体系的なプロセスに従い、あらゆるタイプのインシデントに対処します。

1. 事前準備:どのようなセキュリティインシデントにも効果的に対応できるよう準備体制を整える。

- インシデント対応計画を策定・保守する。

- インシデント対応チームを編成し、訓練を実施する。

2. 異常検知:潜在的なセキュリティインシデントを速やかに特定・確認する。

- ネットワーク、システム、アプリケーションを監視し、潜在的なインシデントを特定する。

- その重大度と影響に基づきインシデントを検証・分類する。

3. 対応:特定されたインシデントに対し速やかな措置を実施する。

- インシデント対応チームに働きかけ、初動対応手順を実施してインシデントの拡大を阻止する。このとき同時に、さらなる分析と法的措置に備えて証拠を保全する。

- インシデントの範囲と影響を評価する。

4. 抑制措置:被害を最小限に抑え、インシデントによる影響拡大を回避する。

- 被害を最小限に抑えるための封じ込め対策を実施する(例:影響を受けたシステムの隔離)。

- 短期的および長期的な封じ込め策の実施を確認する。

5. 報告・公表:インシデントの詳細を文書化して共有する。

- タイムライン、影響、対応措置を含む詳細なインシデント報告書を作成し、必要に応じて経営陣、関係者、規制機関などのステークホルダーに提供する。

- コンプライアンスおよび将来の参考のために記録を取っておく。

6. 復旧:通常の業務を復旧し、システムが安全に機能していることを確認する。

- 安全なバックアップからシステムとデータを復元し、すべてのシステムが正常かつ安全に動作していることを確認する。

- 残留する脅威や新たな脅威の兆候がないか監視し、すべての問題が解決されていることを確認する。

7. 修復:同様のインシデントが将来発生しないよう、根本原因に対処する。

- インシデントの根本原因を特定し、排除する。

- 追加のセキュリティ対策を実施し、再発防止のためにセキュリティポリシーと手順を更新する。

8. 教訓:インシデント対応プロセスの改善と全体的なセキュリティ態勢の強化を図る。

- インシデント対応チームおよびステークホルダーとの事後レビューを通じて、成功点と改善すべき点を確認する。

- 得られた知見に基づき、インシデント対応計画、ポリシー、手順を更新する。

CTIはインシデント対応にどう活用できるか?

サイバー脅威インテリジェンス(CTI)をインシデント対応プロセスの各フェーズに取り込むことで、サイバーセキュリティインシデントに対する検知・対応・復旧能力を高めることができます。CTIの導入は、最終的に組織全体のセキュリティ態勢強化につながります。

以下は、インシデント対応工程におけるCTIの活用例です:

事前準備の対象範囲をより正確に定義する

CTIにより、攻撃者が用いる最新の脅威、TTP(戦術・手法・手順)に関する情報が得られます。組織のコンテキスト(背景情報)と関連性のある最新の脅威ランドスケープを理解することで、より精度の高いインシデント対応計画が可能になる上に、インシデント対応チームはより精度の高いシミュレーション演習を実施できるようになります。

検知能力を高める

侵害の痕跡(IoC)や潜在的な脅威の兆候が得られるCTIは、E-X-N/DR、SIEM、FW、IDS/IPSといった検知エンジンには必要不可欠です。高品質な脅威インテリジェンスフィードは、セキュリティイベントの監視や検知を強化するだけでなく、CTIデータと内部ログを相関させることで潜在的なインシデントの特定にも役立ちます。

対応措置の優先順位を付ける

CTIからは、攻撃者の動機や目的に関する背景情報が得られます。こうした情報を活用することで、インシデント対応チームは、対応業務の優先順位付けやリソースの効果的な配分が可能です。

最適な抑制措置の選定を支援する

CTIを活用することで、インシデント対応チームは脅威の想定される影響や拡大状況を把握し、最適な封じ込め策を効率よく特定できます。

復旧能力を強化する

CTIを活用して、インシデントに関連したIoCが対処済みであることを検証することで、復旧段階の最中および復旧後においてシステムが安全であることを担保できます。CTIはまた、復旧後も残存する脅威の監視にも役立ちます。

修復作業を支援する

CTIは、インシデントの根本原因の特定・対処に役立ちます。攻撃者の手法を理解することで、恒久的な修正を実施でき、脆弱性の排除とセキュリティ管理の強化が可能です。

報告書の品質向上と教訓

インシデントの報告書にCTIを取り込むことで、脅威の全体像を把握でき、インシデントの特徴や影響をステークホルダーに伝えることができます。さらに、CTIをセキュリティコミュニティ全体で共有することは、共同防御の取り組みを支援すると同時に、規制当局への報告要件の順守にもつながります。

OpenCTIをインシデント対応で有効活用するためのヒント

事前準備

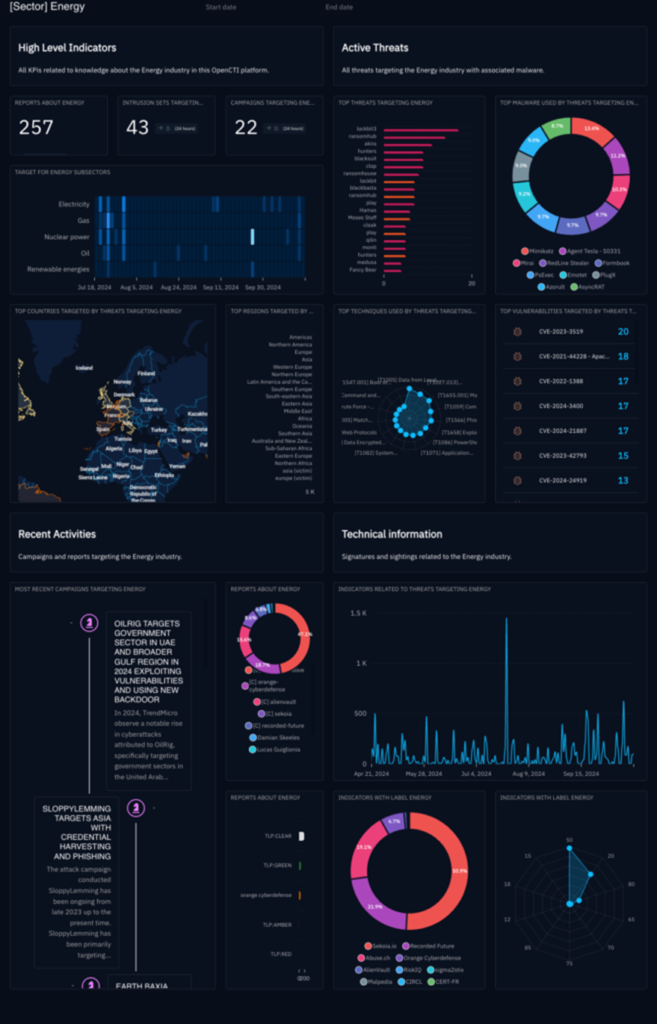

OpenCTIは、業種や地域を問わず、あらゆる脅威インテリジェンスに対して価値を発揮します。セキュリティレポートやダッシュボードに示される重要指標では、最新の動向を組織のコンテキスト(業界、所在地、サプライチェーンなど)に照らして注視できます。そのため、インシデント計画も組織に合わせて調整でき、最も関連性の高い脅威に備えることができます。

異常検知:効率的なIoC共有とイベント調査

セキュリティイベントの検知とトリアージは、それだけで記事を一本書けてしまうくらい複雑なテーマですが、ここでは要点のみを簡単に説明します。

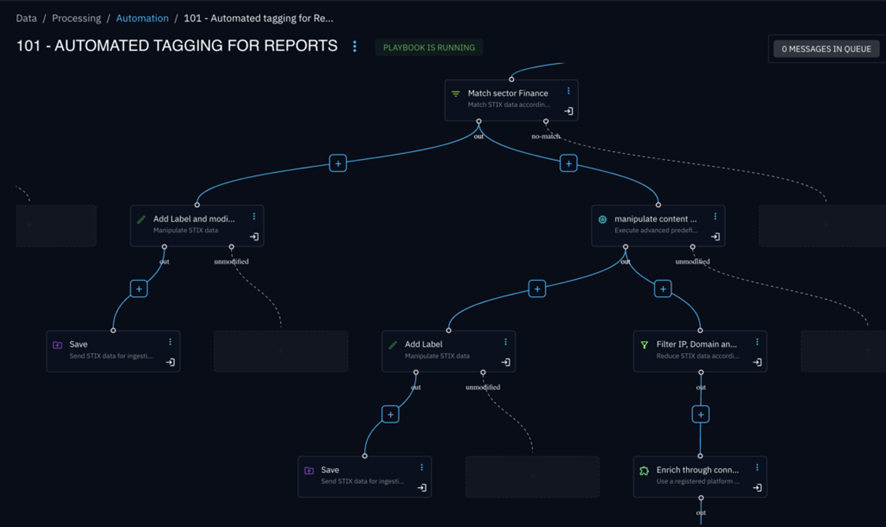

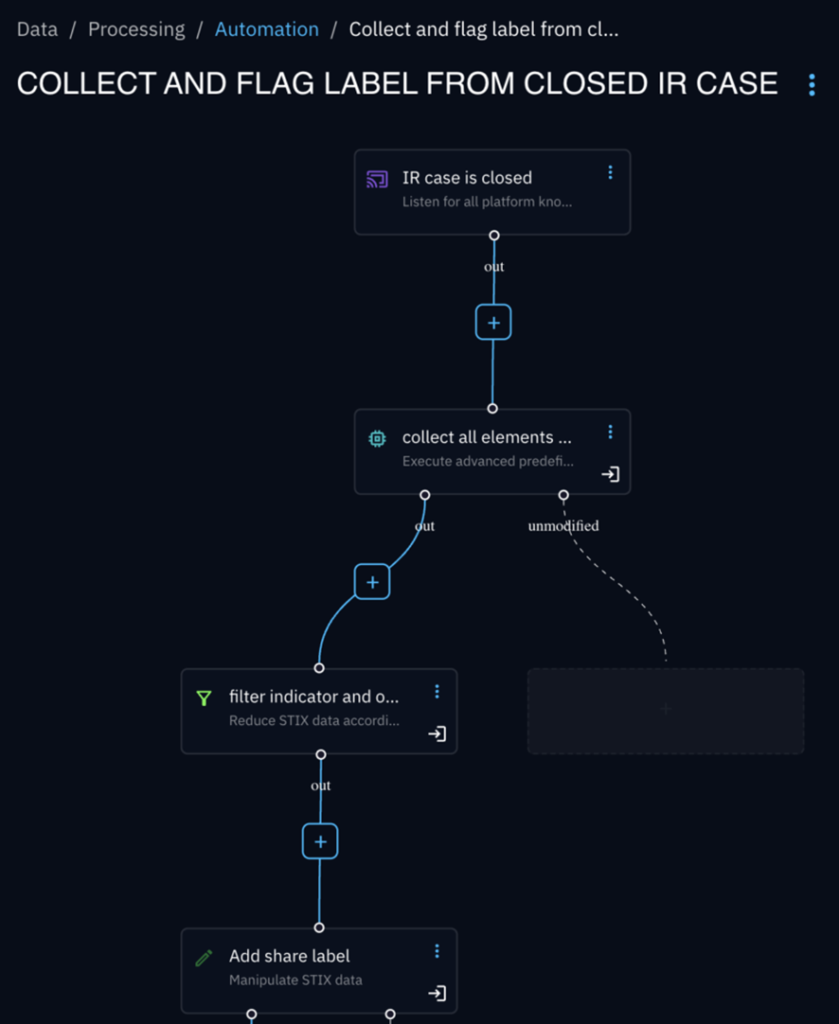

サイバー脅威インテリジェンス(CTI)による検知力の強化は、高品質なインジケーターをファイアウォール(FW)、IPS、NDR、EDR、XDR、SIEMといった検知ツールに取り込むことから始まります。これは脅威インテリジェンスプラットフォームの中核的な機能です。複数のプロバイダーからインジケーターを収集し、それらを統合・標準化・処理することで、組織固有のコンテキスト(背景情報)に関連するインジケーターを絞り込むことができます。コンテキストは組織ごとに異なりますが、業界や所在地、組織そのものやサプライヤーなどの要素が一般的です。関連性のあるインジケーターを組織のコンテキストに照合することで、膨大な数(しばしば数百万件に及ぶ)のインジケーターを、検出ツールが取り込める現実的なボリューム(数千から数十万件)に減らしたり、誤検知を減らしたりするなど多くのメリットが得られます。 OpenCTIは、豊富なインジケーター管理機能、そしてもう一つ重要な機能である自動化プレイブックを提供することでこの一連の処理を支援します。プレイブックの目的は、ラベル付けやエンリッチメント、割り当てや無効化といった面倒で反復的なデータ作業からアナリストやセキュリティ担当者を解放し、インシデント調査のようなより重要度の高い業務に専念できるようにすることです。

対応

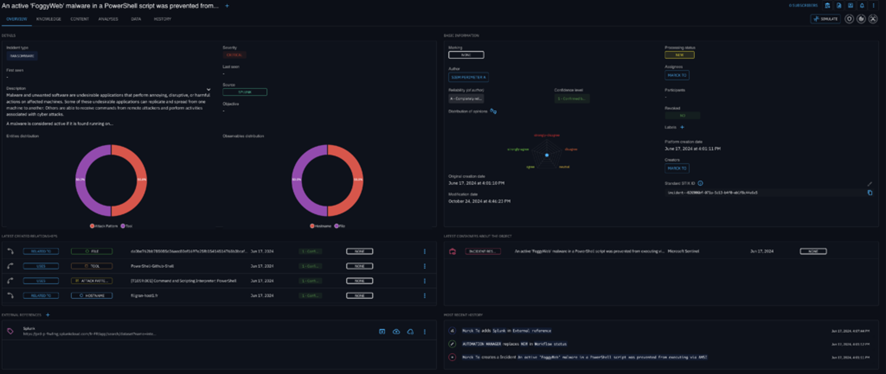

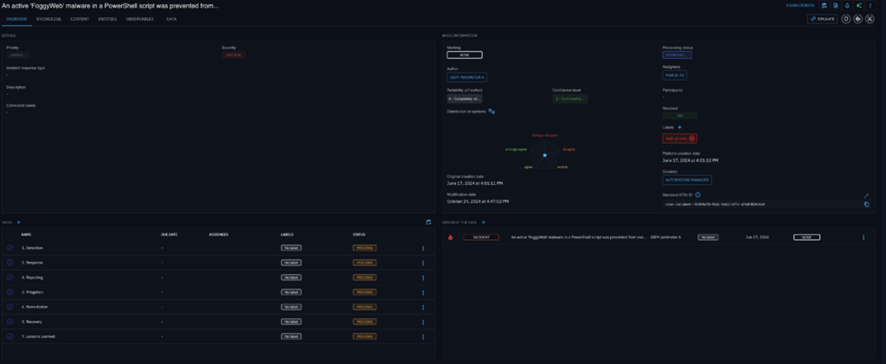

OpenCTIでは、内部のセキュリティツール(FW、IPS、NDR、EDR、XDR、SIEM等)からセキュリティイベントといった内部の脅威インテリジェンスを取り込み、内部インテリジェンスと外部データとの相関付けが可能です。この相関付けは、トリアージや優先順位付け、調査において非常に役立ちます。 生成されたセキュリティイベントは、「Events」>「Incidents」セクションに表示されます。

セキュリティインシデントビューでは、各種セキュリティツールで共有されたセキュリティイベントを脅威インテリジェンスによる分析結果として表示します。インシデントページからの直接操作も可能ですが、詳細分析を行うためにはインシデント対応ケースを作成することを推奨します。

インシデント対応ケースを作成すると、スムーズな他部署連携と適切なワークフローの選択が可能になります。その結果、適切なプロセスを実行し、適切なタスクを適切なチームメンバーに割り当てることができるようになります。さらに、インシデントケース1件に複数の関連インシデントからのデータを集約することで、俯瞰的な状況把握が可能です。

インシデント対応ケースでは、以下に挙げるOpenCTIの調査ツールをすべて利用できます:

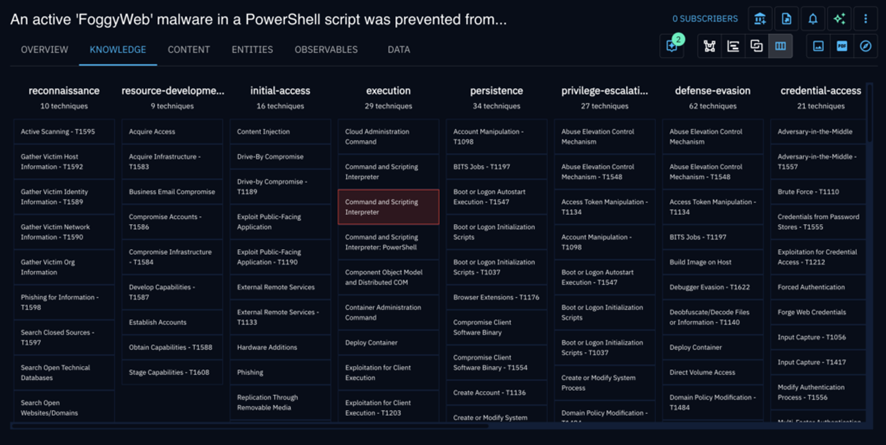

戦術マトリクスビュー:

このビューでは、攻撃手法を下の図のような戦術フレームワークに落とし込み、該当する部分を強調表示します。

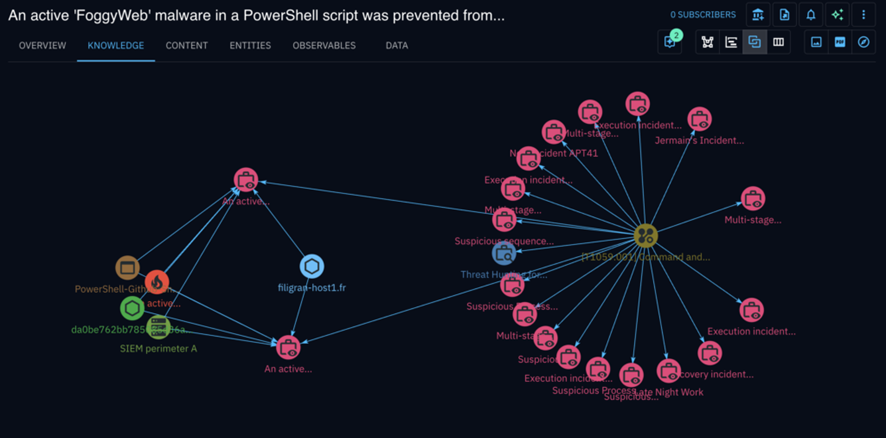

相関付けビュー:

このビューでは、当該インシデントと他の類似インシデントとの関連性を表示します。下の図では、「filigran-host1.fr」というホストが同じエンティティに関わる2件のインシデントに関与していたことが確認できます。

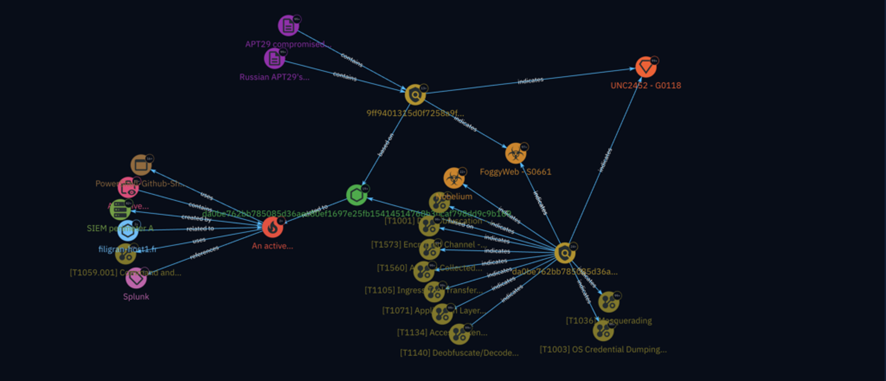

調査ビュー:

ピボット機能を使うと、隣接するエンティティ間の関係性を辿ることで、以下の内容を強調表示できます:

- 当該ハッシュファイル(または当該イベントで報告されたその他の要素)に関連付けられたインジケーター

- そのインジケーターから想定されるマルウェア

- 今回の攻撃への関与が考えられる攻撃者

- 今回の攻撃に言及している可能性のあるセキュリティレポート

- 使用された手法や攻撃パターン(TTP)

- 悪用された脆弱性やツール

上記のような情報を手にすることで、以下の明確化が可能になります:

- インシデントの深刻度(そのインシデントは重大か?)

- 背後にいる攻撃者(その攻撃者は何者か?)、その手法(次の一手は何か?)、その動機(彼らの狙いは何か?)

インシデントの背後にいる者が何者で、何を狙っていて、どのように活動しているかを理解すれば、インシデントに対する対応・軽減・復旧・修復はぐっと簡単になります。

また、特定されたインジケーターを将来の利用に備えて保管すること、また共同サイバー防御実現のために関連部署・組織と共有することを忘れないようにしましょう。いずれも、インジケーターや観測内容を手動で選択し、専用のフラグでラベル付けすることで実現できます。また、インシデント対応ケースが「完了」になっていると、この操作を自動化するプレイブックを使って自動化することも可能です。

報告・公表

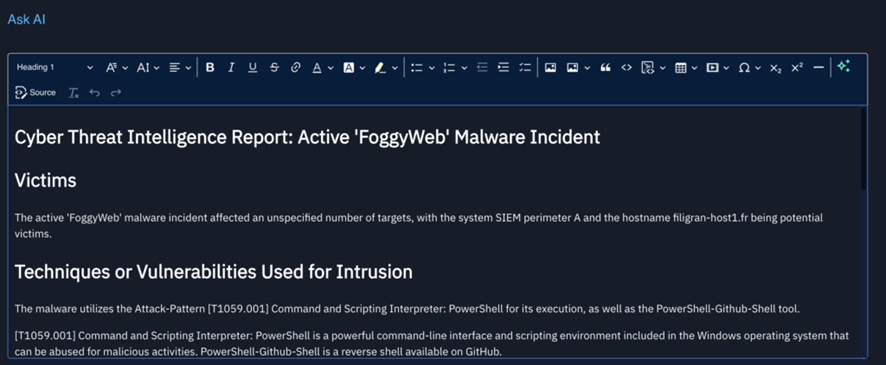

報告と公表は、退屈な作業と思われがちですが、OpenCTIの視点でインシデントを要約するAsk AIをうまく使うことで効率化できます。ただし、こうして作成した要約は、OpenCTIでは得られない追加情報や、インシデント対応者自身の見解やコメント等で補足する必要があります。

まとめ

インシデント対応は、あらゆるセキュリティポリシーにおける重要な要素です。盤石なIR(インシデント対応)計画があれば、攻撃を効果的に処理し、影響を最小限に抑えながら可及的速やかに復旧することが可能です。ただし、その計画がどれほど優れていたとしても、厳密かつ秩序をもって実行されなければ意味がありません。特に困難な(あるいは壊滅的な)状況においてはなおさらです。

OpenCTIはインシデント対応者にとって有用なツールなのでしょうか?

答えはもちろん「イエス」です!OpenCTIは、インシデント対応計画の策定段階で価値のある情報を提供するだけでなく、危機的かつ緊迫したインシデント発生時にはインシデント対応者を導く指針としても機能します。インシデント対応者は、やみくもにもがかずとも、攻撃の背後にいる人物、彼らの手口、そして狙いを速やかに特定できます。

まずは慌てず、落ち着いた状態で次の行動を計画しましょう!

ご意見やご質問、フィードバック等がありましたら、コンステラセキュリティジャパンのお問い合わせフォームよりご連絡ください。

| この記事をシェア |

|---|

一緒によく読まれている記事

-

![APIキーや認証情報といった機密情報を<br>管理・保管するためのベストプラクティス<br>[クイックリファレンス(PDF形式)付き]](https://constella-sec.jp/wp-content/uploads/2021/10/20W22-BLOG-Banner-BestPractices-Final@2x.png) サイバー領域

サイバー領域

- APIキーや認証情報といった機密情報を

管理・保管するためのベストプラクティス

[クイックリファレンス(PDF形式)付き] - 本記事は、GitHubから流出した機密情報をリアルタイム検知するサービスを提供するGitGuardian社のホームページで公開されたレポートを日本語に翻訳したものです。 (原題)...

- APIキーや認証情報といった機密情報を

-

サイバー領域

サイバー領域

- RussianOSINTインタビュー

- 当ホームページでは、2020年10月にRussianOSINTのYouTubeチャンネルにて公開された、ランサムウェアグループREvilへのインタビューに関する動画を日本語テキス...