この記事はOpenCTIを提供するFiligranのブログを日本語に翻訳したものです。

(原題)From Intelligence to Impact_How Metrics Prove the Value of Threat Intelligence(2025年6月17日)

https://filigran.io/how-metrics-prove-the-value-of-threat-intelligence/

脅威インテリジェンスはもはや贅沢品ではなく必需品となっています。とはいえ、組織でインテリジェンスプラットフォームやフィード、アナリストに多額の投資をする場合、常に立ちはだかる問題があります。

それが「その価値をどう証明するのか」という問題です。

そこで登場するのがメトリクスです。ただダッシュボードに表示されるだけの統計情報やインパクトのある数字ではなく、成果に直結する意味のあるメトリクスだからこそ、脅威インテリジェンスがセキュリティ態勢や運用、事業判断に与える影響を理解してもらうことができるのです。CTIを成功に導く上で重要な要因を一つあげるとすれば何か?それは、適切なステークホルダーに適切なメトリクスを示すこと、そしてその活用方法を知っていることといえるでしょう。

脅威インテリジェンスにおいてメトリクスが重要な理由

メトリクスがなければ、脅威インテリジェンスにブラックボックスのような印象を持つ人もいるかもしれません。専門的すぎてわかりにくいという人もいれば、複雑すぎて役に立たないという人もいるでしょう。時にはあいまいで、また事業目標とはまったく結びつかないというケースもあります。しかし、適切なメトリクスが明確な形で示されていれば、脅威インテリジェンスは戦略的な資産となるのです。

メトリクスには次のような効果があります:

- インテリジェンスの価値を可視化する:どのようなインテリジェンスが生成されていて、どれくらいタイムリーに提供され、またどのように活用されているのか?

- 脅威インテリジェンスと効果を結びつける:リスクは低減されているのか?対応は改善されているのか?意思決定をサポートできているのか?

- 継続的な改善を促す:今のソースは使える情報源か?現行のプロセスは効率的でスケーラブルか?

脅威インテリジェンスの価値を示す実例メトリクス

ここからは、CISO、SOCリーダー、そしてビジネスステークホルダーにとって重要な意味を持つメトリクスの具体的な使用事例を用いながら、さらに深堀していくことにしましょう。

1. CTI業務の遂行:業務効率化のメトリクス

ここで紹介するメトリクスは、ワークフローの効率化からノイズ情報の低減といった、脅威インテリジェンス業務における業務効率化の度合いを示します。

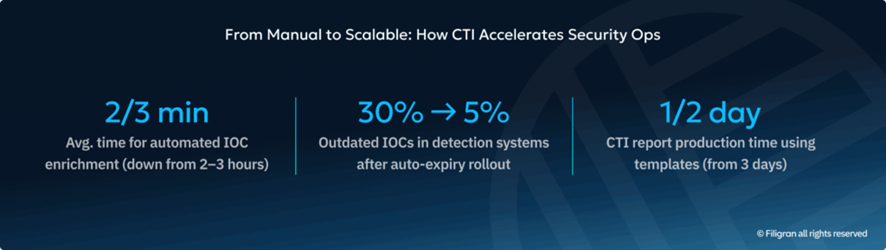

📌 事例:TTE(Time to Enrichment:エンリッチメント所要時間)

セキュリティ侵害のインジケーター(IoC)を手作業でエンリッチメントする場合、IoC 1件あたりの所要時間は平均して1~2時間である。プラットフォームを使って自動化することで、その時間は1~3分に短縮される。

➡️ 結果:アナリストの作業負荷が軽減し、インシデントの処理がスピードアップした → 月間でX時間の削減。

📌 事例:インジケーターの誤検知率

ある顧客は高額なフィードから50万件のIoCを取り込んだ。しかしSIEMの分析の結果、有効なアラートにつながったのは1%未満であることが判明した。また、取り込んだIoCの大半で、背景情報や関連性が伴っていなかった。

➡️ 結果:予算配分の見直しを行い、しっかりと厳選された文脈情報豊富な情報ソースに切り替えた結果、ノイズ情報を低減し、コストを削減することができた。

📌 事例:IoCライフサイクルの適切な管理

監査の結果、期限切れのIoCのおよそ30%が検知システム上で有効なままであることが判明した。有効期限管理のワークフローを自動化することで、この割合を5%未満まで減らすことができた。

➡️ 結果:脅威データから不要なデータが取り除かれ精度が向上した結果、無関係なアラートが減少した。

📌 事例:CTI成果物の作成時間

入力情報が分散し、文書作成を手作業で行っていたため、完成版のCTIレポートを作成・レビュー・公開するまでに最大3日かかっていた。プラットフォームに組み込まれている標準テンプレートとワークフローを活用することで、この時間を半日まで短縮できた。

➡️ 結果:調整や(分析には関係のない)文書作成作業に費やす時間を削減しつつ、行動につながるインテリジェンスをより迅速に提供できるようになった。

2. 現場におけるCTIの有効活用:戦術的な効果を示すメトリクス

ここで紹介するメトリクスは、脅威の検出・対応における脅威インテリジェンスの効果を示します。

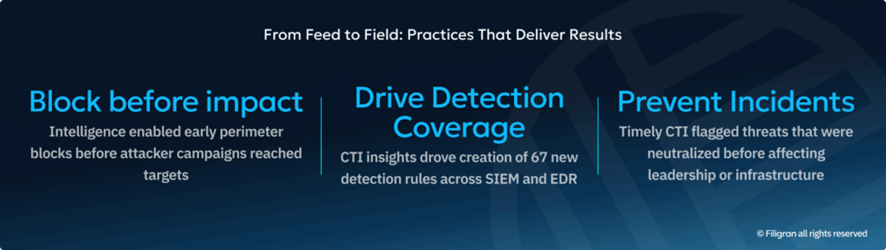

📌 事例:先回り的な脅威の低減

製造業のある企業は、CTIの最新データを週に一度、受け取っていた。その中に、産業系制御システムを標的とするランサムウェアグループについて取り上げているものがあったが、この企業の地域ではまだ実際の被害は出ていなかった。この企業の担当チームは、実際の攻撃を見越して脆弱なエンドポイントのセキュリティを強化した。

➡️ 結果:CTIによる早期の警告のおかげで、実際のリスクを低減できた。

📌 事例:インシデントの回避

別のケースでは、CTIチームが進行中のフィッシングキャンペーンに関連するコマンド&コントロール(C2)ドメインを特定した。セキュリティチームはこのドメインをネットワーク境界でブロックし、経営幹部層を狙ったフィッシング攻撃の試みを阻止した。

➡️ 結果:タイムリーなインテリジェンスによって、重大なインシデントを未然に防ぐことができた。

📌 事例:検出対象範囲

直近の四半期の間、ある保険会社の検出エンジニアリングチームは、CTIから得られたIoC、TTP、キャンペーンに関する分析情報に基づき、SIEMとEDRプラットフォームに67件の検出ルールを新たに実装した。

➡️ 結果:CTIと検知精度向上との間に明確かつ定量的な関連性が示され、インテリジェンスが脅威ハンティングやアラートパイプラインを直接的に支えていることが立証された。

3. セキュリティの枠組みを超えたCTIの役割:戦略・事業との整合性を示すメトリクス

ここで紹介するメトリクスは、CTIがセキュリティ運用の枠組みを超えて、取締役会から法務部門、さらには事業リスク計画に至るまで、意思決定にどのように役立つかを示します。

📌 事例:経営層レベルの理解を得る

あるバイオテクノロジー企業のセキュリティチームは、取締役会への定例アップデートで1ページの報告書を使用することにした。報告内容を1ページ分に短縮し、専門用語を避けて「自社にとって何を意味するのか」を明確に示すメッセージへと切り替えたことで、経営層の関与が3倍に増加した。

➡️ 結果:経営層は、M&Aやベンダー評価といった戦略領域においてCTIデータを求めるようになった。

📌 事例:インテリジェンスに基づく事業計画

新しい地域への進出を準備していたある物流会社は、現地市場を標的とする国家支援型APT活動に関するインテリジェンスを受け取った。この情報は同社のリスク評価に影響を与え、事前のセキュリティ強化につながった。

➡️ 結果:事前に事業リスクに対処した上で、事業を開始することができた。

📌 事例:法務・コンプライアンス支援

あるメディア企業のCTIチームは、社内の法務部門およびコンプライアンス部門との間で、サイバー犯罪事例に関連する攻撃者の活動を重点的に取り上げる月次報告会を行うようになった。こうした報告活動は、法執行機関との連携を支え、複数の脅威アクターに対する法的措置を可能にした。

➡️ 結果:CTIは戦略的資産となり、組織のリスクを低減すると同時に、法務および法執行機関の取り組みを積極的に支援することで、攻撃者を組織内外で排除することができた。

脅威インテリジェンスのメトリクスを効果的に示すためのヒント

メトリクスはコミュニケーションツールである

メトリクスは未加工のアウトプットではなく、メッセージとして扱いましょう。それぞれのメトリクスは、回避されたリスクや最新のトレンド、克服された能力ギャップといった、ステークホルダーが関心を持つような事柄を容易に理解できるような工夫が必要です。つまり、メトリクスはオーディエンスに合わせてカスタマイズする必要があるのです。

最初に数字ではなく情報を示す

目的はデータを見せることではありません。その意味を明確にしてください。何が変わったのか? なぜそれが重要なのか? 次に何をすべきなのか?大事ななことは脚注に埋もれさせず、最初に提示するようにしましょう。

メトリクスは意思決定の文脈の中で作成する

優れたCTI指標は、起きたことを報告するだけのものではありません。優先順位の調整やリソース配分の変更、ギャップの解消、問題の上層部への報告といった行動の裏付けとなるものです。メトリクスは、意思決定に情報を提供してこそ価値を発揮するというものです。メトリクス単独では、大きな意味を持ちませんが、回避やコスト削減、意思決定の支援と結びつくことで大きな力を発揮するのです。

ビジュアルはメッセージの一部である

グラフ、タイムライン、ヒートマップは、スライドを飾るためではなく、伝えるべき内容を補強するものであるべきです。読み手の驚嘆を誘うものではなく、パターンや変化が一目でわかるようなフォーマットを選びましょう。

一貫性は信頼を生む

定義、間隔、フォーマットは一貫して同じものを使い続けましょう。一貫性のないメトリクスは、たとえデータが技術的に正しかったとしても、ステークホルダーを混乱させ、信頼低下を招きます。

分量は重要!

とにかく短く。できる限り簡潔を心がけましょう。読み手の集中力の持続時間は、恐ろしく短いものだと思っておいてください。

やってはいけないこと:CTIメトリクスの陥りがちな罠

量ばかりで、価値はそれほどではない

「500万件のIoCを取り込みました」と報告すれば、「すごい」と思ってもらえるかもしれません。しかし、その中に関係のあるものやタイムリーなものがない、あるいは検出やインシデント対応に活用されたものがなければ、その数字に意味はありません。焦点と精度を欠いた大量のデータは、ノイズ情報を量産するばかりか、アナリストの時間を浪費し、プラットフォームのコストを押し上げる原因となります。

役に立たない・カスタマイズされていないメトリクス

メトリクスは他のインテリジェンス製品と同様に、目的にかなうものでなければいけません。意思決定に反映されたり行動の契機になったりといったことがなければ、単なる「役に立たない数字」にすぎません。同様に、ステークホルダーのニーズに沿わないメトリクスは、読んでもらうことはもちろん、信頼も活用もされません。体裁が整っていたとしても、適時性や関連性を欠いたメトリクスは単なるノイズなのです。

責任者のいないメトリクス

その意味を理解したり行動につなげたりする責任者がいなければ、そのメトリクスは「死んだ数字」になります。説明責任、フォローアップ、改善を徹底するには、明確なオーナーシップが必要です。そうでなければ、いくらよく設計された指標であっても成果を生み出すことはできません。

バニティメトリクス

公開レポート数、取りこまれたIoC件数、発出されたアラート件数等、数字で埋め尽くされたダッシュボードは見栄えは良いかもしれません。しかし、そうした数字が実際の意思決定に反映されることはほとんどありません。このようなメトリクスは、数字の割に有益な情報が得られないことを意味する、バニティメトリクスと呼ばれます。難解で専門的なビジュアルが組み合わさった場合、非技術系のステークホルダーは簡単に丸め込まれてしまう傾向があるため、要注意です。

ベースラインやベンチマークがない

ベースラインのないメトリクスは、ただの数字にすぎません。「MTTD(平均検知時間)は8時間です」と言っても、以前はどうだったのか、目標は何か、同業他社と比べてどうなのかがわからなければ意味がありません。そうした背景情報がなければ、進捗を評価したり、変更の根拠を示したりすることはできません。

まとめ:メトリクスがインテリジェンスに意味を与える

脅威インテリジェンスは、その成果が出て初めて価値を持ちます。そして、その価値を証明し、さらに高める手段がメトリクスです。ROIの提示、予算の確保、意思決定の支援――いずれにおいても、適切なメトリクスを持つことが決定的な違いを生むのです。

CTIから最大限の効果を引き出すためには、以下を実践してください:

- 出力内容ではなく成果に着目する。脅威インテリジェンスが、リスクの低減、時間の節約、意思決定の支援にどれほど貢献しているかを示しましょう。「どれだけのデータが処理されたか」は不要です。

- 読み手に合わせてメトリクスをカスタマイズする。経営層は戦略の明確さを求めており、SOC責任者は運用に関する知見を必要としています。また、ビジネスリーダーはリスクの背景情報を求めています。「彼らの」視点で情報を伝えましょう。

- 背景情報とオーナーシップを与える。有用なメトリクスには目的、ベンチマーク、そして責任を担うオーナーが必要です。これらがなければ、ただのノイズにすぎません。

- 明確であること、簡潔であること、関連性があること、実用的であることを心がける。優れたメトリクスは、優先順位、防御体制、成果に変化をもたらします。

最後に一点。本当に意味のあるものを追跡するとき、その作業は脅威インテリジェンスの処理ではなく、ビジネスの成果に直結する作業なのだということを忘れないでください。

本記事は、当社の「Women in CTI」Slackチャンネルでのコラボレーションの協力で実現したものです。こちらをクリックしていただくと、当チャンネルでディスカッションにご参加いただけます。

Eliska Puckovaについて

Eliskaは、サイバー脅威インテリジェンス分野で豊富な経験を持つスペシャリストであり、攻撃者のプロファイリング、サイバーHUMINT、インシデント対応チームの支援を専門としています。また、従来型情報分析手法の訓練や国際安全保障および地政学に関する学術的研究といった経歴を持ち、サイバーセキュリティ分野におけるメンターシップとマイノリティのエンパワーメントを支援するNGO「Cyberladies」の共同設立者でもあります。

以上の記事に関するお問い合わせはこちらまで!

| この記事をシェア |

|---|

一緒によく読まれている記事

-

ほぼこもセキュリティニュース

ほぼこもセキュリティニュース

- Prompt Injection

- 生成AIは多くの場面で活用が広がっています。 これまで想像しなかったような場面においてもAIによる機能が搭載されてきています。 当然のようにコンピュータセキュリティの分野にも、そ...

-

ほぼこもセキュリティニュース

ほぼこもセキュリティニュース

- NimDoor

- macOS向けに新たなマルウェア「NimDoor」が登場しました。フィッシングメールをきっかけに感染し、複数のプロセスで動作しながら粘り強く残り続けます。防御をくぐり抜ける設計が...