この記事はGitGuardian社のブログを翻訳したものです。

原題:Samsung and Nvidia are the latest companies to involuntarily go open-source leaking company secrets

https://blog.gitguardian.com/samsung-and-nvidia-are-the-latest-companies-to-involuntarily-go-open-source-potentially-leaking-company-secrets/

先日、Samsung(サムスン)のソースコード約200GB分とNvidiaの最新テクノロジー、DLSSのソースコードがハッキンググループLapsus$によりネット上に公開されました。

攻撃者によるネット上への内部ソースコードの流出は、近年、驚くべき頻度で発生しています。Twitchのソースコードがネットに流出してからわずか数か月しか経っていませんが、GitGuardianによると、このTwitchの事案では、トップストリーマーの収益だけでなく、別の攻撃で使われる恐れのある6,000件を超えるシークレットキーがネット上に流出したことが分かっています。

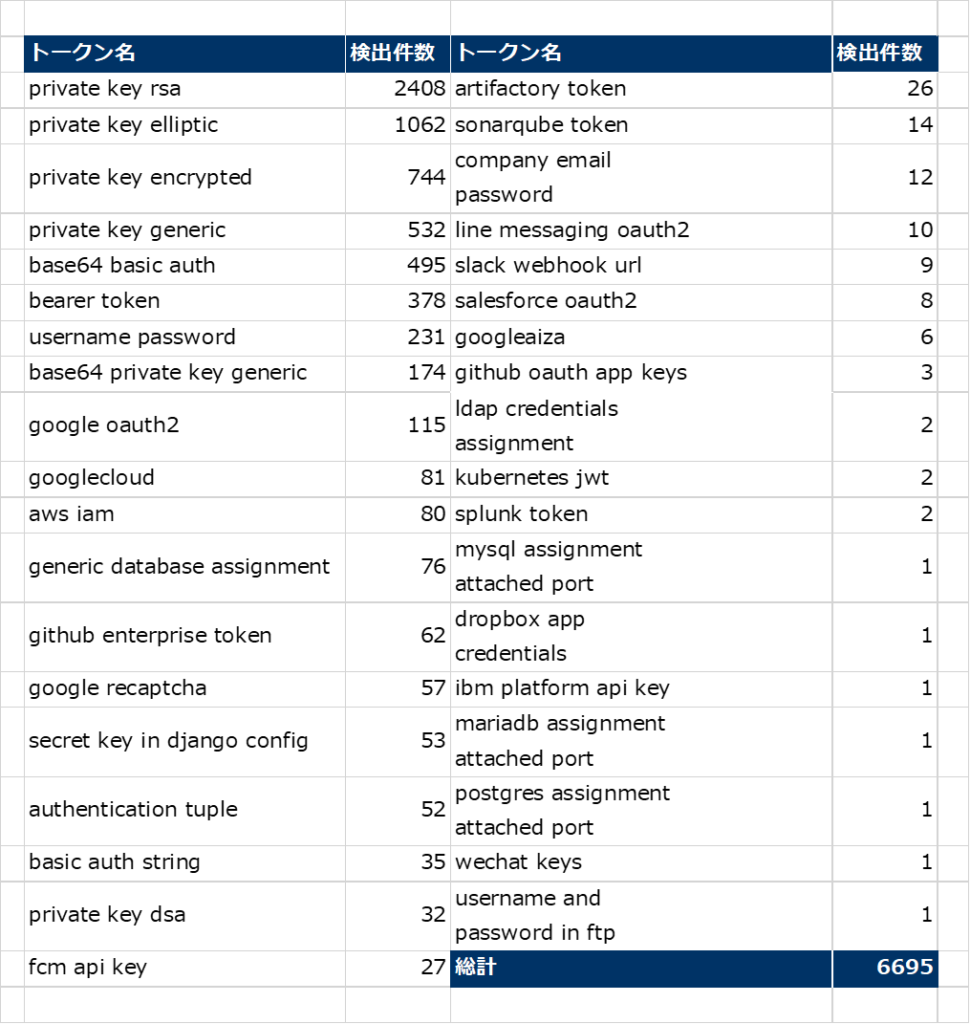

GitGuardianでは、流出したサムスンのソースコードをスキャンし、シークレット等の機密情報の有無を確認したところ、ソースコード内に6,695件のシークレットを検出しました。この結果は、各々シークレットのタイプ別に固有の情報を検索する、350を超えるDetector(検出ロジック)を使い、高い精度が期待できるスキャンで得られたものです。

今回のケースでは、誤検知が多く、結果件数が膨大になるという理由で、汎用の高エントロピーDetectorと汎用のパスワードDetectorは結果から除外しました。この点を考慮すると、実際のシークレット件数はこれよりはるかに多いと考えられます。

免責事項:通常、GitGuardianはリポジトリで見つかったキーを検証し、誤検知を排除しています。しかし今回は、現在進行中の調査が間違いなく行われるため、GitGuardianはフォレンジックチームに誤解を与えないよう、キーの検証を行わないことにしました。このため、流出時に有効だったキーの割合を示すことはできません。

結果の断片からもわかるように、検出件数上位8が全体の90%を占め、いずれも非常に機密性の高い情報です。そのため、内部システムへの侵入手段として攻撃者が悪用することは難しいと考えられます。とはいうものの、膨大な数のサービス、システムへアクセスが可能かつ、攻撃者に悪用された場合、ほかシステムへの侵入拡大の恐れのある600を超える認証トークンが放置された状態です。

サムスンのソースコードに見つかった6,600件を超えるキーのうち、90%はサムスン社内のサービス、インフラで使用するためのものです。ただし、残りの10%は、AWSやGitHub、Artifactory、Googleといったサムスン外部のサービスあるいはツールへのアクセスを可能にする情報です。

― GitGuardianデベロッパーアドボケート、マッケンジー・ジャクソン

これは、この規模の企業から期待する内容と一致しており、事実、同等の組織で初期スキャンを実施した場合に検出するシークレットの平均件数を上回っています。GitGuardianの最近の報告によると、平均開発者数400名の組織の場合、内部のソースコードリポジトリ内に1,000件を超えるシークレットが検出されるということです(Source State of Secrets Sprawl 2022)。万一こうしたシークレットが流出した場合、サムスンのスマートフォン機器を安全にアップデートする能力に影響が及ぶだけでなく、攻撃者が機密の顧客情報にアクセスできるようになる、あるいはさらなる攻撃開始の可能性とともにサムスンの内部インフラへのアクセスを許してしまうなどの影響が考えられます。

こうした攻撃は、セキュリティ産業の多くの人が警鐘を鳴らしているある問題、すなわち内部のソースコードに含まれる機密データ量の増加と、それらが脆弱性な資産の状態で放置されているという問題の周知につながります。ソースコードは、社内のデベロッパーから幅広くアクセス可能で、様々なサーバーへのバックアップや開発者のローカルマシンでの保管、内部文書やメッセージングサービスを経由したファイルの共有などの対象となります。このため、攻撃者にとっては非常に魅力的な攻撃対象となります。当社が、こうした攻撃の発生頻度にこだわる理由はここにあります。

― GitGuardianデベロッパーアドボケート、マッケンジー・ジャクソン

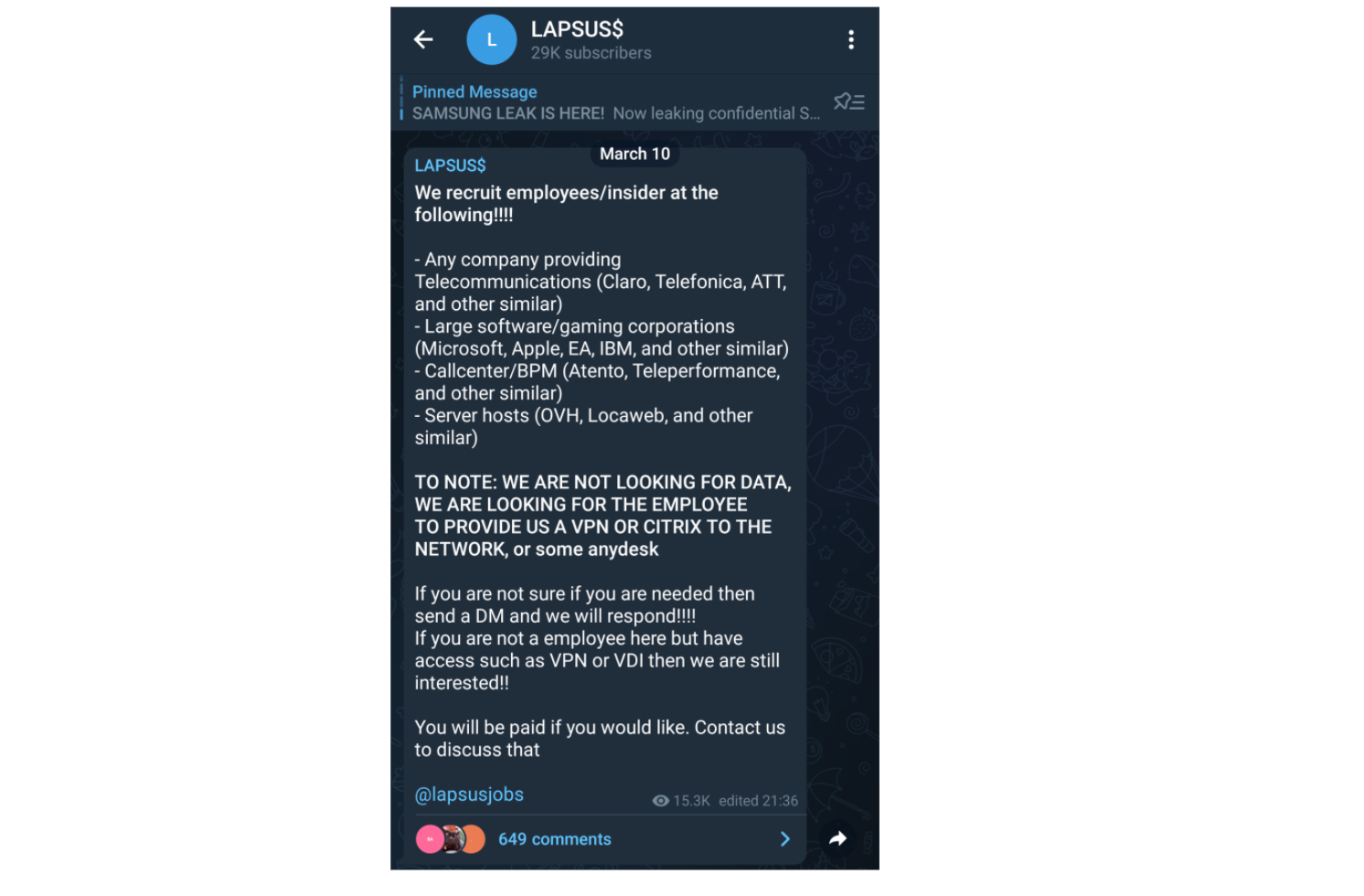

ハッキンググループLapsus$のTelegramチャネルでは、彼らが上記のようなリポジトリにどのようにアクセスし、機密情報を抜き出しているか、大企業の従業員に対するアシストの呼びかけ等、ヒントを得ることができます。

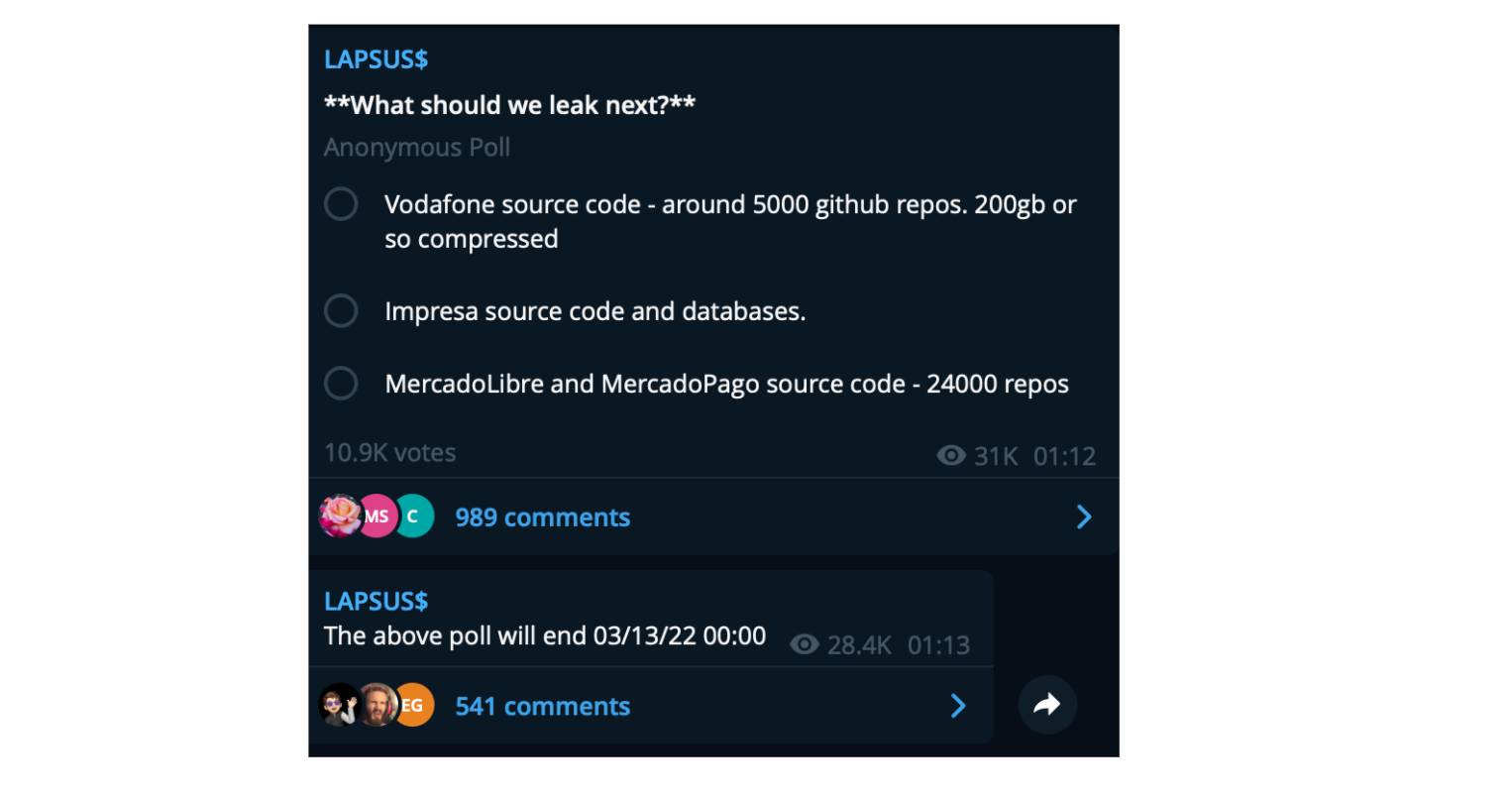

残念ながら、このような攻撃の終わりは見えていません。Lapsus$がTelegramチャネルを通じて次に流出させたいソースコードのアンケートを実施したり、協力者を募集したりする様子から、内部ソースコードの流出は今後もさらに増えていくものと予想されます。

内部リポジトリのソースコードが問題となる理由については、GitGuardian’s State of Secrets Sprawl Reportをご覧ください。

| この記事をシェア |

|---|

一緒によく読まれている記事

-

ほぼこもセキュリティニュース

ほぼこもセキュリティニュース

- OAuth phishingするCoPhish

- Copilotは、Microsoftが開発したAIアシスタントです。 質問への回答、文章作成、画像生成、要約、翻訳など、さまざまなタスクを支援します。 便利に使うことのできる一つ...

-

ほぼこもセキュリティニュース

ほぼこもセキュリティニュース

- スター水増しシステム

- GitHubの便利機能の1つにスター機能があります。 評判を示す指標は鵜呑みにしてはいけないという気持ちは多くの人が持っているものと思いますが、場合によっては、これは予想を超えた...