表紙-1024x576.png)

2021年を振り返って、①フィッシング・詐欺、➁ランサムウェア、マルウェア脅威、③サプライチェーン攻撃の3視点で2022年サイバー攻撃のトレンドを予測

昨年テリロジーワークスは、「日本を標的としたサイバー攻撃:2020年の概観と2021年への予測」と題したホワイトペーパーを公開いたしました。大変好評をいただき感謝いたします。

2022年も「日本を標的としたサイバー攻撃:2021年の概観と2022年への予測」を公開いたします。昨年は起こる可能性(妥当性)と影響度で評価しておりましたが、今回はトレンドを評価に加えました。

-1024x576.png)

ホワイトペーパーは3部構成になっております。

- サイバー攻撃2021年の概要(実際どうだった?)

- サイバー攻撃2022年の予測(これからどうなる?)

- 技術的/組織的な推奨事項(何をすれば良い?)

本記事では、第1部:サイバー攻撃2021年の概要を紹介いたします。全概要を見たい方は、下記よりダウンロードいただければ幸いです。

イントロダクション

2021年において、世界中のサイバーセキュリティ専門家は、既知のサイバー脅威並びに新しいサイバー脅威の双方に対処しました。新型コロナウイルスの大流行によって、世界中の人々や企業が新たな生活様式に適応を迫られ続ける中、様々な種類のサイバー犯罪者は、新旧の技術を組み合わせて攻撃を実行し続けました。

2020年は、ランサムウェアが猛威を振るった年であり、多くのサイバーセキュリティ会社はこの年を「ランサムウェアの年」であったと位置づけました。しかし、2021年についても、同じことが言えるでしょう。昨年、弊社のホワイトペーパーで予測したように、ランサムウェア攻撃の収益性が高いことを背景に、2021年にはランサムウェアグループの数およびその活動量双方が増加しました。さらに、各国の法執行機関による複数の合同作戦が成功したにもかかわらず、新しいランサムウェアグループが出現し続け、新しい地域や産業を攻撃することでその規模を拡大させました。

サイバー犯罪者は、ランサムウェア攻撃に加えて、もう一つの強力な攻撃手法であるサプライチェーン攻撃も積極的に活用しました。ランサムウェアとサプライチェーン攻撃の組み合わせは、企業や政府機関にとって最も影響度の高い危険な手段であると考えられるでしょう。

2021年には、アジア全域および日本において、サイバー攻撃の標的にされるケースが前年よりも増加しました。サイバー犯罪者が利益を上げるためには、言語の壁はあまり問題にならない事がここからわかります。また、2021年は東京オリンピック・パラリンピックが開催され、日本への注目度が大きく高まった年でした。その結果、さまざまな種類のサイバー犯罪者が日本企業に関心を集中させていた可能性もあると言えるでしょう。しかし、この傾向は一過性のものではなく、今後も、アジアはサイバー犯罪者の活動が拡大する重要な地域の一つになると考えられます。

これは、2021年に北米と欧州の法執行機関がサイバー犯罪者に対して複数の共同作戦を成功させている事から、脅威アクターらがより安全な地域に活動の軸足を移す可能性が考えられる為です。この事は、日本国内で行われるサイバー犯罪の脅威が年々高まると同時に、海外のサイバー犯罪者からも、収益性の高い企業が多く存在する国として日本が攻撃の標的となる可能性が高まるという事を意味します。したがって、2022年においては特に、日本がどのような種類のサイバーリスクに晒される恐れがあるか、およびそれをいかに防御すべきかについての問題が非常に重要となるでしょう。

本ホワイトペーパーの目的は、日本と日本企業に関連するサイバー脅威の現状の概説およびサイバー攻撃のトレンドや傾向の分析、そして2022年におけるサイバー脅威に関する予測を提供することです。そのために、まずは2021年に観測された、世界および日本におけるサイバーインシデントに関する状況を解説します。その上で、日本に対するサイバー脅威について、2022年の予測を実施します。最後に、その観測と予測に基づき、起こりうるサイバー脅威から日本の組織が身を守るために考慮すべき推奨事項をご提示します。

サイバー攻撃:2021年の概要

フィッシング・詐欺

2020年、新型コロナウイルスによるコミュニケーションのリモート化に伴い急激に増加したフィッシング脅威は、2021年においても最も身近な脅威であり続けました。弊社の協力会社により特定されたフィッシングサイトのドメイン数は2020年と比較して110%以上に増加しました。また、日本企業などからのフィッシング報告を取りまとめているフィッシング対策協議会のデータでも、2021年11月に報告されたフィッシング件数は2020年同月比150%以上増加しています[1][2]。この事から、サイバー犯罪者はコロナ禍による社会情勢の変化に柔軟に対応し、フィッシングによる詐欺や情報窃取などのサイバー攻撃をより加速させていると思われます。

サイバー犯罪者はしばしば、特定のイベントやトピックをフィッシングメールなどに織り込むことで、受信者の興味を惹き、より効率的にフィッシングを行おうとしています。今年日本で起こった最も大きなイベントの一つである東京オリンピックや、新型コロナウイルス関連のトピックは、多くのフィッシングにおいて活用された事が確認されています。

例えば、東京オリンピック関連のフィッシングサイトのドメイン数は、東京オリンピックが正式に決定した2013年、並びにリオオリンピックが行われた2016年以降、2021年への延期が決定した2020年含め毎年同様の増加が続いてきましたが、2021年には2020年比約170%の増加が見られました。

[1] https://www.antiphishing.jp/report/monthly/202011.html

[2]https://www.antiphishing.jp/report/monthly/202111.html

特に、「live」や「tv」など、サイト上でオリンピックの中継サイトに見せかけたドメイン名の取得・利用が、2020年比約3倍と目立ち、また五輪開催中・以後には、「campaign」や「reward」などの、オリンピックに関するキャンペーンサイトを装うドメイン名の悪用が見られました。一方、過去のオリンピックで見られた観戦チケットに関する偽サイトは東京オリンピックにおいては殆ど見受けられず、今回検知されたドメインのうち殆どがオリンピックの延期が発表される2020年3月以前に登録されたドメインでした。これらのフィッシングキャンペーンは、基本的に個人を対象にした、機密情報の入力や危険なサイトへのリダイレクトを行うキャンペーンとなっています。

また、新型コロナウイルスに関連したフィッシングキャンペーンも多く見受けられました。その中でも最も大きな議論を呼んだトピックの一つである新型コロナウイルスワクチンに関連したフィッシングドメインの数は、2020年に比べ170%以上増加し、特に2021年第1四半期・第3四半期にピークを迎えました。今回検出されたドメインのうち、およそ75%は現在でもアクティブな状態となっており、これらのドメインは2022年以降もフィッシングに使用されると考えられます。

日本特有のトピックを利用したフィッシングとしては、2021年を通じて議論がなされた、第二回定額給付金に関する話題を利用したフィッシングキャンペーンが挙げられます。これは2021年1月に日本サイバー犯罪対策センター[1]、2021年8月にフィッシング対策協議会[2]によって報告されています。同様のキャンペーンは2020年10月にも観測されており、その際は総務省が直接注意喚起を行っています[3]。弊社の昨年のレポートでは2020年10月のキャンペーンについての分析が行われており、そこでは確かに定額給付金関連のフィッシングサイトドメインの2020年10月における新規登録数が9月比で10倍と、急激に増加していることが確認されました。しかし、今回のキャンペーンにおいては、同様なドメイン名の急増は見られませんでした。

[1] https://www.jc3.or.jp/threats/topics/article-42.html

[2] https://www.antiphishing.jp/news/alert/kyufukin_20210824.html

[3] https://www.soumu.go.jp/menu_kyotsuu/important/kinkyu02_000438.html

日本特有のトピックを利用したフィッシングとしては、2021年を通じて議論がなされた、第二回定額給付金に関する話題を利用したフィッシングキャンペーンが挙げられます。これは2021年1月に日本サイバー犯罪対策センター[1]、2021年8月にフィッシング対策協議会[2]によって報告されています。同様のキャンペーンは2020年10月にも観測されており、その際は総務省が直接注意喚起を行っています[3]。弊社の昨年のレポートでは2020年10月のキャンペーンについての分析が行われており、そこでは確かに定額給付金関連のフィッシングサイトドメインの2020年10月における新規登録数が9月比で10倍と、急激に増加していることが確認されました。しかし、今回のキャンペーンにおいては、同様なドメイン名の急増は見られませんでした。

[1] https://www.jc3.or.jp/threats/topics/article-42.html

[2] https://www.antiphishing.jp/news/alert/kyufukin_20210824.html

[3] https://www.soumu.go.jp/menu_kyotsuu/important/kinkyu02_000438.html

その理由は、2021年8月に観測されたフィッシングキャンペーンでは、ドメイン名を正しいドメインに似せることで標的のアクセスを狙うのではなく、あるドメインのサブドメイン以下に正しいドメインと似た文字列を入れることで標的を欺こうとしているという傾向があった為であると考えられます。この動きには、サブドメイン以下をフィッシングのために利用することで、一つのドメインを複数のフィッシングキャンペーンに利用することができる他、ドメインベースでの検知や調査を掻い潜る狙いがあると思われます。2021年のキャンペーンと2020年のものが同一の主体によって実行されたのか否かは不明ですが、そのどちらも個人情報の窃取を目的としていたとみられます。

2021年初頭に大規模なテイクダウン作戦が複数の法執行機関の協力の下で行われ、活動が一時停滞したものの、同年11月頃から新たな活動の兆しが現れ始めたEmotet[1]も、フィッシングを主な拡散手段として用いている事が知られています。ただし、その活動の手口は少し変化が見られます。感染したコンピュータのメールから連絡先や取引先などの情報を読み取り、そのメールアドレスに向けて悪意のあるメールを送信する事で拡散するという基本的な点は以前と同様ですが、以前はWordやExcelのドキュメントを添付する形の活動が大半を占めていたのに対し、今回のキャンペーンではURLのリンクによって悪意あるウェブサイトに誘導するという手口でマルウェアの感染を狙っています。また、メールによる拡散に先んじてTrickBotによるEmotetのドロップが報告されていること[2]も注目に値します。

さらに、2021年には多くのデータ漏洩が報じられましたが、データ漏洩から得られた情報も、フィッシングに用いられる事があります。例えば漏洩データにメールアドレスが含まれている場合、それらのアドレスがフィッシングの標的となる可能性があります。また、メールアドレスがその他の情報、特に名前や所属組織などのアドレス保有者の属性をよく表しているような情報とともに漏洩した場合、より標的の興味に合致したスピアフィッシング的な手法が採られることもあります。いずれの場合も、自身が使用しているメールアドレスが漏洩しているか否かを定期的に確認し、漏洩が確認された場合には使用を控える、もしくはフィッシングに対する危機感を高く保つことで、自らがフィッシングの被害者となる事を防ぐことが期待されます。

[1] https://www.ipa.go.jp/security/announce/20191202.html

[2] https://cyber.wtf/2021/11/15/guess-whos-back/

ランサムウェア・マルウェア脅威

ランサムウェア脅威の増大はここ数年継続していますが、2021年はその状況に少しずつ変化が現れてきた年と言えます。特に、2021年5月に起こった、DarkSide による米石油輸送パイプライン大手のColonial Pipelineに対する攻撃や、同年7月に起こった、REvil によるITシステム監視サービスKaseya VSA及びその顧客に対する大規模なサプライチェーン攻撃などへの反応として、各国政府や法執行機関がランサムウェア攻撃やその攻撃者に対する締付け・取り締まりを強化した事は記憶に新しいでしょう。その活動の結果、多くのランサムウェアオペレータが活動を停止しました。しかし、この事は、企業にとってランサムウェア脅威が低下する事を意味するものではありません。事実、先程のDarkSide やREvilというRaaSが表舞台を去るやいなや、消滅したRaaSは LockBitなどの異なるRaaSに取って代わられ、結果として継続的にランサムウェア攻撃が実行されています。ランサムウェア攻撃を減少させようと国際的な協力が進む[1]一方、その脅威は今後数年に渡って存在感を示し続けるとする論調もあり[2]、ランサムウェアを取り巻く状況は混迷しています。

日本においては、2021年はランサムウェア脅威がより表面化した年と言えるでしょう。例えば、警察庁が2021年9月に公開した報告書[3]では、2021年上半期に警察庁に届け出のあったランサムウェア攻撃の数が、2020年下半期と比較して約3倍となっているという事が述べられています。また、2021年にランサムウェアオペレータが運営するブログに掲載された日本企業の数も、2020年と比較して2倍以上となっています。

[1] https://www.state.gov/briefings-foreign-press-centers/update-on-the-international-counter-ransomware-initiative

[2] https://www.wsj.com/articles/nsa-chief-says-ransomware-threat-to-remain-for-years-11633459763

[3] https://www.npa.go.jp/publications/statistics/cybersecurity/data/R03_kami_cyber_jousei.pdf

ランサムウェアを用いるサイバー犯罪者が日本の組織への攻撃を増加させた背景として一つ推測できるのは、先程述べた米国企業への大規模な攻撃と、その結果として米国内で強まったランサムウェア攻撃に対する取り締まりの強化です。それに伴い、ランサムウェアオペレータは米国企業に対する攻撃を継続しつつも、その他の地域に所在する組織への攻撃を模索するようになりました。例えば、2021年において猛威を振るったLockBitは、その攻撃のうち約65%が米国以外の標的に対するものです。また、2021年10月に活動を停止したREvilも、Colonial Pipelineに対するDarkSideの攻撃以前に行われた攻撃については米国の被害者が60%以上だったのに対し、以後はその割合を50%未満にまで減らしています。このような、ランサムウェアオペレータの標的選択における意識の変化がアジア地域、特に日本に対するランサムウェア攻撃増加の一因になっていると考えられています。

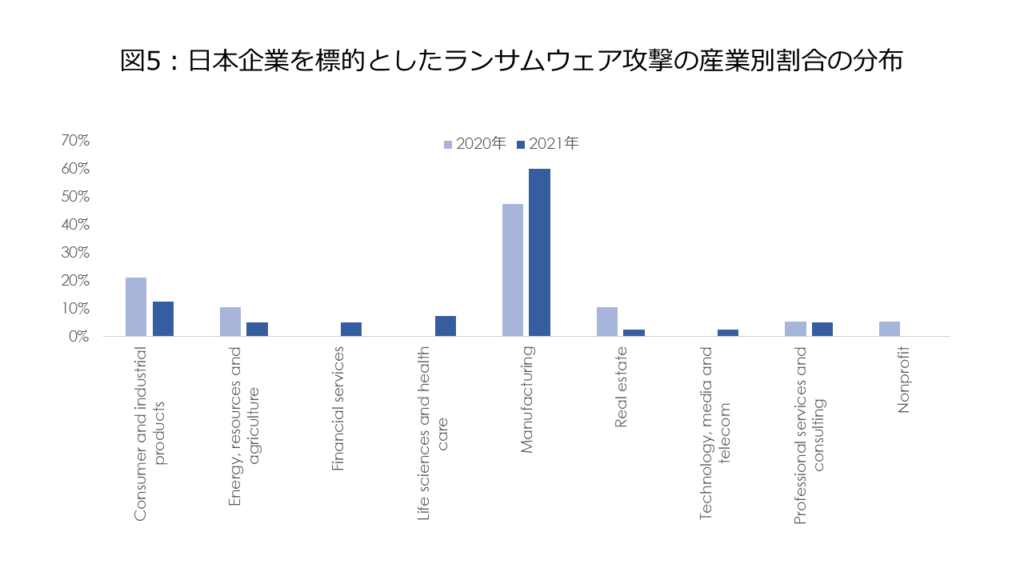

日本企業を標的としたランサムウェア攻撃について、その被害者の産業別分布について分析すると、まず目につくのが製造業を営む企業に対する攻撃の偏りです。その割合は、2020年の約5割から2021年には6割に増加しています。また、消費財メーカーに対する攻撃も、その比率は2020年の約2割から2021年には約1割と減少しているものの、その絶対数は増大しています。そして、このデータで最も興味深いのは2021年の被害企業産業分布において3番目に最もよく攻撃された産業が生命科学・保健産業であったことです。この業種は2020年において攻撃が確認されておらず、多くのランサムウェアオペレータがこの種の産業に対する攻撃を避けると公言している事を踏まえると、非常に興味深い傾向となっています。

保健産業に対する攻撃のうち、最も衆目を集めたのはおそらく2021年10月31日に起きた、徳島県つるぎ町立半田病院に対する攻撃でしょう。今回の攻撃を行ったと見られるLockBitをはじめ、多くのランサムウェアオペレータは病院などの保健産業に対する攻撃を行わないと公言しているという事が、この攻撃を取り巻く状況を複雑化させました。結局、半田病院のシステムは2021年12月29日に復旧したとの報道がありましたが、それはLockBitによるものではなく、システム復旧を依頼された専門業者によるものであるということです[1]。ただ、この1件からでは、LockBitなどのランサムウェアオペレータが保健産業を標的に加えるように方針転換を行ったのか否かを結論づけることはできません。

しかし、様々なランサムウェアオペレータの実際の攻撃と、その標的となった企業の産業区分を分析すると、ランサムウェアオペレータらの言葉とは裏腹に、実際には病院を含む医療機関も他の業種と同様にランサムウェア攻撃を受けていることがわかります。下のグラフは、2020年と2021年に判明した、医療機関に対するランサムウェア攻撃の推移を示しています。

[1] https://www.yomiuri.co.jp/local/kansai/news/20220104-OYO1T50000/

グラフから、2020年後半から医療機関に対する攻撃が増加し、2020年末から2021年にかけてほぼ同じ水準で推移していることがわかります。さらに、2021年第4四半期には、医療機関に対するランサムウェアの攻撃量がさらに増加している事も読み取れます。

これらの攻撃を鑑みると、彼らが自ら設定した、特定産業への攻撃の忌避というルールの信憑性そのものを疑うべきでしょう。そこで、弊社が行ったランサムウェアオペレータへのインタビューから、REvilが彼らの標的選択について語った項目を今一度精査します。以下は弊社による関連の質問と、REvilによる回答です[1]。

質問:攻撃を避けるのはどんな標的なのか。

REvil:地政学的な問題を除けば、個人的に何の制約もない。CIS各国は完全にNGだ。そして私は病院は避けたい。死亡事件の責任を負わない方が良い。

質問:標的の選定において、何か道徳上の規定はあるか。例えば、ランサムを払えても払えなくても医療機関や教育サービス機関への攻撃を禁じるなど。そういった約束を破ったら、あなたと市場、そしてあなたのチームに何が起きるのか。

REvil:手術室のある病院だけだ。自分が望んでいないことに責任を持ちたくない。これ以外に制約はない。

質問:アフィリエイトは一つだけのランサムウェアグループに所属するのか、それとも何らかの理由でグループを変えたりするのか。

REvil:アフィリエイトはグループとプログラムをよく変える。例えば、他のアフィリエイトプログラムからもっと高い配分率をオファーされることがある。この場合、彼らにとってはそれらのプログラムに参加するほうが儲けは大きい。アフィリエイトがしばしば我々のRaaSプログラムに参加するのはそれなりの大きな理由がある。我々には高い評価、ランサムに関する豊富な交渉の経験、実績のある強力な暗号化、自動化の技術がある。結果として大規模な組織への攻撃に成功している。そのような大きな相手こそが我々の標的だ。我々の標的には制約がない。地政学からの制限はあるとしても、無料の病院以外ならばだれでも標的になりうる。強調したいのは無料の病院だ。

上で言及されている「無料の病院」の意味するのは、ロシアなどの国に制度のある、国によって運営され無償で医療サービスを提供する病院に相当すると考えられます。従って、REvilは無料の公立病院とそれ以外とを区別しており、無料の病院でない病院などは標的となりうるという事をこの回答で示唆していると考える事ができます。そうである場合、当然、日本の病院は基本的に無料ではないため、日本に所在する病院は「無料の病院」とはみなされず、従ってREvilの標的になりうると考えられます。尤も、上で示したように、本インタビュー中におけるREvilの病院に関する言及は様々であり、「オペ室のある病院は攻撃しない」「死亡事件の責任を負うのを避けるため、病院は攻撃しない」などとも述べている事から、REvilが「無料の病院」以外の医療施設を攻撃することを容認していたか否かについて、インタビューから断定することはできません。また、その他のランサムウェアグループについては、彼らは基本的にどの種類の病院を標的から除いているかを明らかにしていませんが、少なくとも「病院を攻撃しない」というルールには共通して言及しています。ただ一つ言えるのは、ランサムウェアオペレータの述べるこれらのルールはあくまで自主的なものであり、かつその運用も彼ら独自の判断に基づくものであるということです。従って、彼らの言葉を鵜呑みにし、彼らがそのルール通りに動き続ける事を期待するのは危険であると言わざるを得ません。むしろ、実際に多くのランサムウェアオペレータが無差別に攻撃を行っていることを鑑みると、今までランサムウェア攻撃を行わないと公言されていた業種こそ、今一刻も早く対策を行うべきであると言えるでしょう。

[1] 強調は弊社によるもの。弊社が過去に行ったREvilへのインタビューおよびその分析のレポート全文は、https://constella-sec.jp/blog/cyber-security/revil-report2106/ にて無料公開されています。

サプライチェーン攻撃

2020年末、SolarWindsの事件[1]は企業界を震撼させました。SolarWindsは、IT管理ソフトウェアや遠隔監視用ツールの開発を主な業務とする米国企業です。2020年12月13日、同社は、同社のOrion Platformにバックドアが含まれており、攻撃者は、国土安全保障省、国家安全保障機関、防衛請負業者、および潜在的に数百の他の事業体など、米国のさまざまな団体のシステムを侵害することが可能だった事を発表しました。このバックドアは、SUNBURSTと名付けられたマルウェアによって作成され、Orion Platformのアップデートプログラムに含まれる形で拡散しました。SolarWindsのサプライチェーン攻撃は、被害が18,000以上の顧客に及んだことから、既知のサプライチェーン攻撃の中で最も深刻であると考えられています。また、SolarWindsの事件は、2021年におけるサプライチェーン攻撃に関するサイバー攻撃の増加傾向の嚆矢となりました。

サプライチェーン攻撃は広く知られている攻撃手法であり、その歴史も浅くありません。サプライチェーン攻撃は、サプライチェーン上に存在する各種サプライチェーン参加者のうち、2つ以上の構成要素に対する攻撃で構成されます。この種のサイバー攻撃は、顧客企業とベンダーやサービスプロバイダーなど、サプライチェーンの参加者間の信頼関係を悪用して、サプライチェーン全体に影響を及ぼします。サプライチェーン攻撃は、以下の3種類に分類することができます。

- 物理的サプライチェーン攻撃は、実際のサプライチェーンを途絶させることで攻撃を実行します。

- ソフトウェアサプライチェーン攻撃は、脆弱性の悪用や正規のアプリケーションに対する悪意あるコードの埋め込みによって攻撃を実行します。

- サードパーティ攻撃は、被害者のパートナーやプロバイダーに提供されたアクセス権を利用して、標的のシステムに侵入し、攻撃を実行します。

2021年には、世界中で様々な種類のサプライチェーン攻撃が観測されました。特に、ランサムウェア攻撃が増えた事により、サードパーティに由来するサプライチェーン攻撃は顕著な増加を見せました。ある試算によると、全サイバー攻撃の50%から60%がサードパーティ経由で行われているとのことです。ランサムウェアオペレータは、被害者企業から流出したデータを利用して、その企業の顧客、パートナー、ベンダー等を脅迫し、身代金の額を増やそうと試みています。このような事件の最も顕著な例として、REvilによるランサムウェア攻撃とその後の脅迫活動が挙げられるでしょう。例えば、REvilが行ったAcerに対する攻撃の結果入手した情報によって、別のIT企業であるQuanta Computerに対するランサムウェア攻撃が連鎖的に発生したという指摘があります。さらに、Quanta Computerに対する攻撃の結果、REvilはQuanta Computerの保持していたAppleの関連文書を入手し、その事をもってAppleを脅迫しました。この例では、AcerからQuanta Computerへ、そしてQuanta ComputerからAppleへ攻撃が連鎖していることがわかります。顕著な攻撃としてもう一つ挙げられるのは、攻撃が結果として物理的なサプライチェーンの途絶に至った、ランサムウェアグループDarkSideによる米国の燃料供給会社Colonial Pipelineへの攻撃[2]と、REvilが行った食肉生産会社JBSに対する攻撃[3]です。いずれの攻撃も物理的なサプライチェーンの混乱を引き起こしたため、企業だけでなく一般市民にとっても大きな問題となりました。また、2021年には、ソフトウェアサプライチェーンを狙った攻撃も確認されています。最も有名なものは、マネージドサービスプロバイダー向けにソフトウェアを提供しているKaseyaに対するREvilによる攻撃[4]です。 2021年7月3日、このIT企業は、顧客にネットワーク上のコンピュータへのリモートコントロールアクセスを提供するために使用されるサーバーであるKaseya VSAに対するサイバー攻撃が確認されたことを明らかにしました。この事件では、REvilがVSAの機能を悪用したことで、約800~1,500の顧客にランサムウェアを配布しました。

2021年は日本企業もサプライチェーン攻撃の被害を受けました。その中には、SolarWindsやKaseyaのような世界的なインシデントに関する被害もありますが、それ以外のインシデントも観測されました。特に顕著なものを以下に紹介します。

2021年初頭、Codecov LLCがサイバー攻撃を受け、同社の外部コードカバレッジツールが侵害されるというインシデント[5]がありました。その後、この攻撃の影響を受けたCodecovの顧客企業が被害状況を公表していく中で、4月には日本の電子商取引会社であるメルカリがCodecovへの攻撃の被害者企業の一つであることがわかりました[6]。この例では、第三者に不正に改ざんされたCodecov Bash Uploaderスクリプトにより、メルカリのソースコードの一部および一部顧客情報が不正アクセスを受け、結果外部に流出しました。事件後に発表されたメルカリの声明によると、調査の結果、エンドユーザーへの被害は確認されなかったとのことです。また、流出したデータについても、メルカリのシステムやサービスに影響を与える不正アクセスに利用されてはいないと発表されています。

もう一つの例は富士通に関するものです。5月、富士通は同社のソフトウェア「ProjectWEB」が正体不明の攻撃者により不正にアクセスされたことを発表しました。ProjectWEBは、社内外で情報を共有するユーザー顧客数数千規模のソフトウェアです。同社プレスリリースによると、攻撃では同ソフトウェアの脆弱性が悪用された可能性が高いということです。その結果、同ソフトウェアにアップロードされた顧客データが流出しました。8月の時点で、情報漏えいが確認された顧客は合計129件となっています[7]。また、国立印刷局など、日本の中央省庁数件もこの攻撃の被害にあっています

上記の事件では、ソフトウェアやその他デジタルな企業間の結びつきがサプライチェーン攻撃に利用されました。一方で、日本企業を襲ったランサムウェア攻撃の中には、実際の物流サプライチェーンなどに直接ダメージを与えるような例も見受けられました。

サプライチェーン攻撃は、他の種類のサイバー攻撃と組み合わされる可能性があります。例えば、先程から例示しているように2021年にはランサムウェアグループによってサプライチェーン攻撃が広く用いられました。これらの攻撃は、企業運営に深刻な被害をもたらすため、企業にとって深刻な脅威となっています。また、企業ネットワークに侵入するための脆弱性を探すサイバー犯罪者は、ダークウェブなどで脆弱性に関する情報を購入する傾向があることが確認されていますが、2021年においては、GitHubなどの公開リポジトリから侵入に必要な認証情報などを捜索する傾向も確認されています。GitHub上に公開されているソースコードには、認証情報や個人情報が含まれていることがあり、これらの情報がサイバー犯罪者によって利用され、被害者のネットワークにアクセスするために利用されているのです。

ソフトウェアに内在する脆弱性は、そのソフトウェアを直接用いる顧客の他、それを用いて製品を作成している企業やその顧客等、広範なサプライチェーンに深刻な影響を及ぼします。弊社が2021年に実施したランサムウェアオペレータへのインタビューでは、攻撃者はしばしば標的候補のネットワークをスキャンして、彼らが利用できる可能性のあるパッチ未適用の脆弱性を捜索していることが分かっています。ソフトウェアの脆弱性が広く影響を与えた例としては、2021年末に確認されたCVE-2021-44228(Log4Shell)[8]が挙げられます。この脆弱性はApache Log4jライブラリに由来するもので、悪用することによりリモートコード実行(RCE)が可能となります。Log4jは世界中で広く利用されていたため、非常に多くの組織がこの脆弱性に影響を受けました。特筆すべきは、この脆弱性が公表されて数日のうちに、サイバー犯罪者がこの脆弱性を積極的に悪用し始めたという事です。複数のランサムウェアグループもまた、Log4jの脆弱性を利用して被害者を攻撃していることが確認されています。Log4jの件は、一つのソフトウェア製品の脆弱性が、サプライチェーンを通じて多くの企業に非常に速い速度で損害を与える可能性があることを示す一つの好例です。

[1] https://www.businessinsider.com/solarwinds-hack-explained-government-agencies-cyber-security-2020-12

[2] https://www.bloomberg.com/news/articles/2021-06-04/hackers-breached-colonial-pipeline-using-compromised-password

[3] https://www.wsj.com/articles/jbs-paid-11-million-to-resolve-ransomware-attack-11623280781

[4] https://helpdesk.kaseya.com/hc/en-gb/articles/4403584098961-Incident-Overview-Technical-Details

[5] https://about.codecov.io/security-update/

[6] https://about.mercari.com/en/press/news/articles/20210521_incident_report/

[7] https://pr.fujitsu.com/jp/news/2021/08/11.html

[8] https://www.jpcert.or.jp/at/2021/at210050.html

2021年7月23日から8月8日にかけて、東京オリンピックが開催されました。歴史的に、オリンピックは度々サイバー攻撃の標的となっています。例えば2012年のロンドンオリンピックや2018年の平昌オリンピックなどは、APTグループ、ハクティビスト、さらにはその他の脅威アクターに活発に標的にされ、大会組織のネットワークやその他インフラに対するDDoS攻撃や、内部ネットワークへの侵入を伴うサイバー攻撃などが観測されました。

東京オリンピックも、過去の大会と同様、脅威アクターの標的になることが事前に予測されており、実際にその兆候と見られる活動は2021年およびその以前から観測されてきました。例えば英国National Cyber Security Centre(NCSC)が2020年10月に明らかにしたところによると、2020年3月に東京オリンピックが延期される以前の時期に、ロシアの情報機関であるGRUが東京五輪関係者や関係組織に対する「偵察(Reconnaissance)」活動を活発に行なっていたという事です[1]。ここで言う「偵察」が具体的にどのようなものを指し示しているのかについてNCSCは言及していませんが、この活動がサイバー攻撃の前段階であると仮定している事から、ポートスキャニングやフィッシングなどによるアクティブな情報収集活動などが行われていた事が可能性として挙げられます。

また、2020年4月には、日本オリンピック委員会(JOC)がランサムウェア攻撃に遭い、内部ネットワークのサーバーやパソコンのデータが暗号化されていた事が後日明らかになりました[2]。関係者によれば、犯行声明や金銭の要求などはなく、情報漏えいの痕跡もなかったとの事です。ランサムウェアグループが攻撃の後、被害者とのコンタクトを積極的に取らない事はしばしばある事ですが、JOCへの攻撃がその一例に当たるのか、それとも攻撃者側に特別の事情が存在したためにネットワークの暗号化以降の攻撃を行わなかったのかは不明です。

また、東京オリンピック開会式に前後して、ハクティビスト集団Anonymousが東京オリンピック関連組織のウェブサイトに対してDDoS攻撃を試行していることが観測されています。彼らは「#OpJapan」や「#OpBoycottOlympics」というハッシュタグとともにこの攻撃への参加を呼びかけ、攻撃したという主張を裏付ける証拠をSNS上で拡散しました。図7はその投稿の一例です。この例では、日本スポーツ振興センターおよびKVH株式会社という2組織に対するDDoS攻撃の証拠と、日本オリンピック委員会および東京地下鉄株式会社の2組織に対する攻撃の呼びかけが行われています。後者の2組織に対する攻撃が実際に行われたかどうかは不明です。

[1] https://www.ncsc.gov.uk/news/uk-and-partners-condemn-gru-cyber-attacks-against-olympic-an-paralympic-games

[2] https://www.asahi.com/articles/ASP6S6V5TP6NULZU00B.html

以上のようなサイバー攻撃やその兆候が見られたにも関わらず、実際の大会期間中に大規模なサイバー攻撃が大会運営などに影響を与えたという事象は確認されていません。大会組織運営 に参画し、ネットワークやサイバーセキュリティを担当したNTTの発表によると、大会期間中に確認した攻撃数は約4億5000万回であり、大会組織のバックオフィスやその他のプライベートネットワークに向けての攻撃や、公式サイトなどへの不審なトラフィックなどを遮断したという事です[1]。

ただ、東京オリンピックの組織運営などに対する重大なサイバー攻撃による影響が最小限だったのに対して、本大会を利用した、主に個人などを標的にしたサイバー攻撃は多く観測されました。フィッシングの項で詳述している、オリンピック関連のフィッシングキャンペーンなどはその最たるものです。しかしそれも、東京オリンピックが無観客開催となった事を受けて、過去のオリンピックと比較すると小規模であったと考えられます。

東京オリンピックに関連したランサムウェア攻撃についても、想定よりも少なかったように思われます。以前弊社が複数のランサムウェアオペレータに対して行ったインタビューでは、毎回「オリンピックの開催がランサムウェア攻撃の標的選択に影響を及ぼすか否か」について質問していました。その結果オペレータのすべてが、「オリンピックなどのイベントは標的選択には影響を及ぼさない」と答えています。これは、オリンピックに際してその関連組織などを特別に狙うよりも、通常通り最も脆弱な企業を攻撃していった方が効率よく身代金を得ることができるとランサムウェアオペレータが考えていた事を示唆します。実際、日本企業を標的とした、公開情報から確認できるランサムウェア攻撃の数について、2020年および2021年における四半期ごとの推移を見ると、東京オリンピックが行われた2021年の第3四半期における攻撃数は同年第2四半期の90%に減少しており、大会期間中の7月23日から8月8日に明らかになった攻撃は3件と、非常に少ないものとなっています。もちろん、この情報はランサムウェアオペレータに身代金を支払うことを拒否した被害者の一部である事から、期間中に攻撃を受け身代金を支払った被害者、および情報公開日に先んじて実際の攻撃が行われ、開催終了後に掲載された被害者等の可能性を考慮する必要性は存在します。それでも、このデータからは、特に東京オリンピックの期間中に日本企業に攻撃を仕掛けようとランサムウェアオペレータが活動した形跡を見ることはできません。

[1] https://group.ntt/jp/newsrelease/2021/10/21/211021a.html

また、東京オリンピックのスポンサー企業81社およびその子会社・海外支社に対するランサムウェア攻撃についても公開情報を基に調査を行ったところ、7件の攻撃が確認されました。しかし、そのうち5件は2020年に発覚し、残り二件も大会期間中に発覚した攻撃ではありませんでした。このデータについても先程の同様の注意が必要ですが、それを鑑みても、ランサムウェアオペレータが東京オリンピックに関連して、そのスポンサーなどに標的を絞るという兆候は見られなかったと思われます。

重要インフラに対する攻撃が、一般に公開されることはあまりありません。通常、このようなインシデントは専門の企業やサービスによって内密に調査されます。その結果が公表されたとしても、内容は非常に限定的で、一般的な情報しか含まれていないのが殆どです。しかし、重要インフラに関連するインシデントが発生した場合、対象となる組織だけでなく、他の企業やその国の産業全体に影響を与える可能性があるため、重要インフラに関するインシデントの可能性を考慮し、関連する情報を監視することは重要であると言えます。

重要インフラ組織は、さまざまな目的をもったサイバー犯罪者に狙われる可能性があります。重要インフラに対する主な脅威は、国家が支援するAPTグループからの攻撃であると考えられています。このようなグループが重要インフラ企業を標的とする目的は、通常、諜報活動や貴重な情報の窃取、もしくは破壊工作による社会的混乱です。また、重要インフラはハクティビストによって狙われる可能性もあります。この場合、被害はAPT攻撃と比較して小さいと予想されます。ハクティビストは従来、自分たちの活動や作戦に注目を集める事を目的に、重要なインフラへの攻撃を行います。しかし、そのような攻撃の場合でも、標的とされた組織は、ビジネスプロセスの中断を余儀なくされる可能性があります。また、金銭目的のサイバー犯罪者も、攻撃の成功によって大きな利益を得られる可能性がある場合、重要インフラへの攻撃に関心を持つかもしれません。一方で、重要インフラへの攻撃は、その攻撃者が法執行機関による大規模な捜査の対象となり、身元の同定や逮捕につながる可能性がより高いという点も、攻撃者にとっては考慮すべき点でしょう。

2021年は、重要インフラへの攻撃に関する情報に対する注目が世界的に高まった年でした。以前は、この種のサイバー攻撃は比較的少数であり、公衆の注目を浴びることを嫌う高度な攻撃者集団によって組織されていたため、それに関する言及は多くはありませんでした。しかし2021年に、ランサムウェアオペレータが攻撃対象として重要インフラを選択し始めたのを受けて、この認識は変化しました。Colonial Pipeline、JBS、Kaseyaへの攻撃などの例は、セキュリティ専門家だけでなく国際政治の場でも注目されています。2021年7月、米国のバイデン大統領は、ロシアのプーチン大統領との会談で、米国が重要インフラと定義する、ランサムウェアの攻撃から守られるべき16の主要産業のリストを共有しました。このリストには、化学、商業施設、通信、重要な製造業、ダム、防衛産業基盤、緊急サービス、エネルギー、金融サービス、食品と農業、政府施設、医療と公衆衛生、情報技術、原子炉・素材・廃棄物セクター、輸送システムおよび給水・廃水システムが含まれています[1]。また、2021年10月に米国が主催した重要インフラへのランサムウェア攻撃の防止に関するサミットには、日本を含む30カ国が参加しました。

日本では、情報通信、金融、航空、空港、鉄道、電力、ガス、政府・行政サービス、医療、水道、物流、化学、クレジット、石油の14分野がサイバーセキュリティ戦略本部により重要インフラとして認定されています[2]。2021年、これらの産業に属する日本企業のうち複数でインシデントが発生し、一般に公表されました。その中のある程度の数が技術的な障害として報告されている一方、実際のサイバー攻撃であることが確認されている例も見受けられます。 そのような攻撃の一例をご紹介します。2021年5月、ハクティビスト集団Anonymousは、2023年までに福島第一原子力発電所から太平洋に処理水を放出する計画に関する日本政府の決定に反発し、「Operation Fukushima」を開始しました。それに関連して、Anonymousは東京電力への攻撃(データベース侵害)も発表しましたが、その攻撃が成功したという情報はありません

[1] https://amview.japan.usembassy.gov/en/nations-rally-to-fight-global-ransomware-threat/

[2] https://www.nisc.go.jp/active/infra/outline.html

「Operation Fukushima」に加え、Anonymousのもう一つの作戦である「Operation Myanmar」でも、複数の日本企業が標的リストに挙げられています。「Operation Myanmar」は、2021年春にミャンマーで起きた出来事に呼応して、Anonymousが組織したものです。Anonymousは作戦の一環として攻撃対象組織のリストを公開しましたが、その中にはミャンマー軍事政権を支援しているとAnonymousが判断した日本の組織も複数含まれていました。しかし、この事件でも標的への攻撃の成功は報告されていません。

また、2021年には、重要インフラに関連する日本企業へのランサムウェア攻撃が複数確認されています。化学品製造会社、食品製造会社、製薬会社、医療機関に対する攻撃などがその例です。特に最後の2つの業界については、ランサムウェアグループの大半が医療機関や病院を攻撃しないことを公表している事を鑑みると不可解な攻撃であると言えます。しかし、日本で発生した攻撃やその他の世界的な攻撃事例を見ると、ランサムウェアに関する章で詳述したように、ランサムウェアグループは時折、自分たちが公言したルールを破っていることがわかります。

実際のサイバー攻撃ではなく、技術的な不具合として報告されたインシデントも複数観測されましたが、そのような不具合も一般のサービス利用者や企業への被害は同様に大きなものとなりました。その一例として、2021年9月上旬、Amazon Web Servicesの日本におけるクラウドサービスで技術的な不具合が発生した件[1]が挙げられます。この不具合により、証券会社、銀行、航空会社など幅広い企業の業務に支障が生じました。また、2021年10月には、日本最大の携帯電話会社であるNTTドコモが技術的な不具合を起こし、3万人以上のユーザーが数時間にわたってサービスを利用できなくなりました[2]。

2021年において、日本では国家的なAPTグループによって組織された重要インフラに対する具体的な攻撃は公に報告されていません。しかし、世界的な政治的緊張により、今後、このような攻撃が増加する可能性は否定できません。

[1] https://www.japantimes.co.jp/news/2021/09/02/business/corporate-business/aws-amazon-cloud-japan-outage/

[2] https://www.japantimes.co.jp/news/2021/10/19/business/corporate-business/ntt-docomo-system-failure-communications-ministry/

ダウンロード:2022年サイバー攻撃の予測

2022年は、サイバーセキュリティの観点からは困難な年であるように思われます。国家間の政治的緊張や複数の地域的紛争の恩恵を受けたサイバー犯罪者は、標的を当局の意に適うように選択することで、当局による拘束を恐れずに攻撃を行うことが可能となるでしょう。2021年と2022年の初めには、異なる国の法執行機関が協力し、ハッカーの逮捕につながった事例が複数観察されましたが、このような例はサイバー犯罪者の活動一般に影響を与えるものではありませんでした。サイバー犯罪者は、活動地域を変えるか、もしくは短期間姿を消しその後戻ってくるなどの形で、活動を継続することが観測されました。その結果、サイバー犯罪者による攻撃は減るどころかさらに増加しています。そのような状況を鑑みると、2022年は日本に対してもより多くの攻撃が行われるようになる事が考えられます。2022年の日本における各サイバー脅威の動向の予測を行なう事で、備えるべき脅威についての概説は下記よりダウンロード下さい。

| この記事をシェア |

|---|