ハンティングという言葉から皆さんはどんな状況を想像するでしょうか。

敵に狙いを定めて一発で打ち取るスナイパーのようなイメージですか?

それとも人気ゲーム「モン〇〇ーハンター」で敵を狩る光景を思い浮かべるでしょうか。

サイバーセキュリティにおいて「スレットハンティング(ThreatHunting)」または「脅威ハンティング」と呼ばれているハンティング行為は、敵を倒したり捕らえたりすること自体より、通常手段では正体を明らかにできない敵について調査・情報収集し、検証し、その正体を明らかにしていくことを重要視したプロセスです。

その結果、敵の攻撃から身を守り、より積極的に敵と対峙することができるようになります。

この記事では、スレットハンティングにおいてどのような具体的な活動が行われるのかを見ていきます。

スレットハンティングの範疇ではないこと

スレットハンティングについて理解を深めるため、まずは「スレットハンティングに含まれない活動」をリストしてみます。

スレットハンティングに含まれない活動

- セキュリティツールによる一般的なモニタリング

- 単純な攻撃の痕跡を探す作業

- 通常のインシデントレスポンス

- あらかじめ解決方法がわかっている問題解決

つまりスレットハンティングでは、従来のインシデントレスポンスチームでやれることは、基本的にやりません。

スレットハンティングとは、経験則(技術・知識)を基礎として仮説を立て、その仮説を検証していくことにより、リスクを明らかにするプロセスのことです。

できるだけ普遍的なものを扱う

スレットハンティングにおいて利用すべき情報とはどんなものでしょうか?

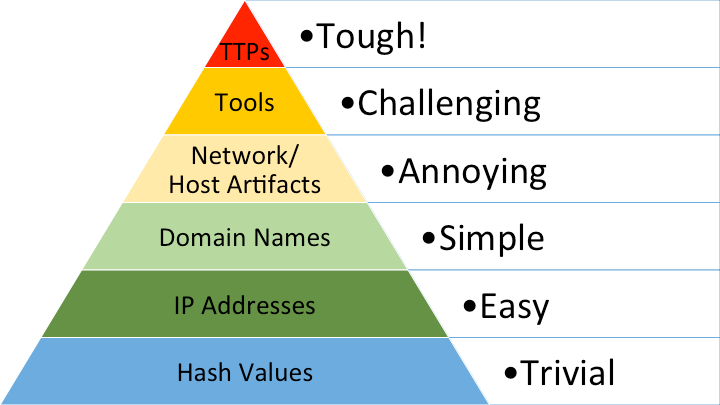

これを説明するために、まず「痛みのピラミッド(Pyramid of Pain)」を紹介します。

「痛みのピラミッド」は、2013年にセキュリティ専門家のDavid J. Bianco氏によって発表されました。

サイバーセキュリティにおいて、敵の活動を検知するために利用可能な様々な情報を「インジケータ」と呼んでいます。

例えば怪しげなファイルを見つけたときに、それがマルウェアかどうかのチェックを行う1つの情報源として、既知のマルウェアのハッシュ値のリストを利用することができます。

もしハッシュ値がマッチすると、そのファイルはマルウェア確定となります。

インジケータには図で示される通り、大きく6つの種類があります。

この記事では一つひとつのインジケータの詳細は割愛しますが、攻撃グループにとって底辺に近いものほど容易に変えやすく、頂点に近いものほど変更しにくいものとされています。

ファイルのハッシュ値は、ほんの少しでもソースコードを書き換えてコンパイルしなおせば別の値になってしまうため、変更するのは極めて容易です。

一方、そのグループが普段から使用している攻撃技術や戦術・手順は、変更することによる影響範囲が大きいので、なかなか変えにくいのです。

「痛みのピラミッド」とは、それぞれのインジケータを変更する際にどの程度の痛みが伴うのかを示すものであり、言い換えれば、痛みの大きいものはそれだけ普遍的な情報になりやすいということになります。

スレットハンティングは主に「TTP」「Tools」「Network/Host Artifacts」といった、より普遍的な情報をもとに調査・検証を行うことによって、単純なマッチングだけで探し出すことができない敵の正体を見極めるために行われます。

知識と経験をもとに仮説を立てる

攻撃グループがどのような普遍的特徴を持っているかを、自分で収集・整理して把握するのは大変な労力を伴います。これを誰でも利用可能な形に集約・公開しているのが「MITRE ATT&CK」と呼ばれるフレームワークです。

前半で、スレットハンティングは、「経験則(技術・知識)を基礎として仮説を立て、その仮説を検証していくことにより、リスクを明らかにするプロセス」であると説明しましたが、経験則をまとめた秘密のノートが、まさにこのMITRE ATT&CKであるというわけです。

これらの情報をもとに、自分が晒されているかもしれないリスクについて仮説を立て、これを検証する、というプロセスを繰り返すうちに、敵の正体がだんだんとはっきりしてきます。

インシデントレスポンスとスレットハンティング

最新のセキュリティ対策で強固にガードを固めたネットワークやシステムでさえも、攻撃グループによって守りを破られ、情報漏洩やランサムの犠牲になったというニュースが以前よりも頻繁に耳に入るようになりました。

万一そのようなインシデントが発生すれば、「インシデントレスポンスチーム」が検知された脅威に対して対処を行います。

しかし、マルウェアなどによる攻撃は、感染したら即インシデント発生となるものではありません。攻撃を成就させるための下準備を少しずつ積み上げていく潜伏期間(Dwell Time)が存在します。

インシデント発生前のこの時期に、侵入や活動を発見するのがスレットハンティングです。

つまり、インシデントレスポンスが「事後対応」であり「危機管理」であるのに対して、スレットハンティングは「事前対応」であり「リスク管理」です。

インシデントになるかもしれない「リスク」を探し出し、明確になったらインシデントレスポンスチームにバトンを渡すのが、スレットハンティングチームの役割というわけです。

まとめ

ここまでご紹介したスレットハンティングのステップは以下です。

- 従来のセキュリティ製品で検知できない侵入や活動がそこにあるものと認識すること

- 様々な経験・知識をもとに仮説を立て、各種ツールを使いこなして情報収集して仮説の裏付けをとること

- 1つの仮説が正しくなかったと確認出来たら、別の仮説を立てて再びそれを検証すること

- 仮説と検証をどの程度繰り返し行うかを判断すること

スレットハンティングを行うには、高いレベルのセキュリティ人材が不可欠ですが、通常はそのような人的リソースを用意すること自体簡単ではありません。

これからのセキュリティ強化は、スレットハンティングサービスを提供する企業・組織との連携や、スレットハンティング機能を有するツールの活用が、最重要ポイントとなっていくことでしょう。

最後まで読んでいただき、ありがとうございました。

| この記事をシェア |

|---|

一緒によく読まれている記事

-

ほぼこもセキュリティニュース

ほぼこもセキュリティニュース

- その開発環境は安全ですか?

- いろいろなソフトウェア利用環境があります。 Windows、Mac、Android、iPhone、iPadなどです。 そしてそれらのそれぞれに適した開発環境があります。 そんなな...

-

サイバー領域

サイバー領域

- 【2023年予測】日本を標的としたサイバー攻撃:2022年の概観と2023年への予測

- 「①ランサムウェア」「②サプライチェーン攻撃」「③ハッキンググループ」の3視点で2023年のサイバー攻撃のトレンドを予測 テリロジーワークスは、ホワイトペーパー「日本を標的とした...