2021年4月、テリロジーワークスは世界中で猛威を振るうランサムウェアグループのREvil(別名Sodinokibi)に対するインタビューに成功しました。特に興味深い項目を対象に様々な角度からREvilのコメントを分析し、このたび、レポート「REvilランサムウェア:Affiliates and Victims」を作成しました。

なぜランサムウェアグループ REvil(別名Sodinokibi)へのインタビューを行ったのか?

テリロジーワークスはこれまで、RussianOSINTがREvilメンバーに行ったインタビューの日本語翻訳や、RussianOSINT運営者へのインタビュー記事を公開してきました。

今回REvilに対する当社独自のインタビューを行ったのは、彼らと直接のやり取りからREvil、およびランサムウェアグループの本質に迫り、未だに後を絶たないランサムウェア被害を未然に防ぐために何が必要であるかについて検証することが目的です。

REvilへのインタビュー方法

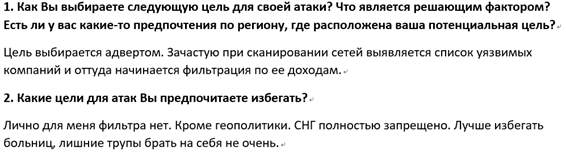

インタビューは、事前に我々が用意した50の質問をREvilメンバーに送る形で行われ、50問すべてにおいて回答を得ました。以下はロシア語で行われた、実際のREvilとのやり取りです。

分析で明らかになるREvilや他のランサムウェアグループの実態

当レポートではREvilの組織構成、ターゲットの選定プロセス、アフィリエイトとの関係、そして被害に遭った企業に何か共通する項目があるかという点をカバーしています。

ランサムウェアをめぐる動きは目まぐるしく変化しています。特に2021年5月に報じられた、別のランサムウェアグループDarkSideによる米国のパイプラインへの攻撃以降、米国のランサムウェアグループに対する強い姿勢により活動を停止したグループもあります。このレポートではDarkSideが自身のランサムウェアインフラを売りに出しいていた事実にも触れています。 このような環境下においてもREvilの活動がスローダウンすることはなく、むしろ米国に対する対決姿勢を強めているようにも見えます。

レポートの内容

エグゼクティブサマリー

- 序説

- REvilとは

- REvil エコシステム

ランサムウェアアフィリエイトプログラム

REvilのRaaSエコシステム

REvilのマネーインフラ - REvilの被害に遭った組織

年間売上と産業の分析

被害に遭った組織のサイバーセキュリティに関する考察

脆弱性に関する検証

開発環境からの漏洩についての検証

クレデンシャルの漏洩についての検証 - 推奨事項

付録1. Uppsala Security

付録2. BitSight

付録3. BitSightレーティングが低い企業に共通する脆弱性

付録4. GitGuardian

レポートをご覧いただくには

レポートの閲覧を希望される方は、以下のボタンからフォームにご登録をお願いします。

ご登録確認後、弊社よりレポート閲覧方法のご案内をメールにてお送りいたします。

- 競合他社および個人の方からのご登録はご遠慮くださいますようお願い申し上げます。

- 業務でお使いの、ご所属企業・組織のドメインのメールアドレスを入力してください。

- 資料の転載・転用などの二次利用や拡散はご遠慮ください。

【7月16日開催】レポートの要点を解説するウェビナー

ウェビナーは終了いたしました。

| この記事をシェア |

|---|

表紙.png)