この記事はBitSight社のブログで公開された調査結果を日本語訳したものです。

https://www.bitsight.com/blog/ransomware-prevention

BitSightの調査によると、一部の組織はランサムウェアの被害者になる可能性が8倍以上もあります。

ランサムウェア:金銭的な動機によるサイバー攻撃

米国では、Darkside APTグループが北東部で最大の燃料供給業者を機能不全にし、システム全体のシャットダウンを引き起こして、米国東海岸のほぼ全体の燃料供給に数日間影響を及ぼしました。 ヨーロッパでは、アイルランドのヘルスケアオペレーターであるヘルスサービスエグゼクティブとその保健省がランサムウェア攻撃を受け、ITインフラストラクチャ内のシャットダウンを余儀なくされ、アイルランドの医療システムに二重の打撃を与えました。

- 医療セクターは、サイバー事件や危機に対して脆弱なセクターと見なされています。 ENISA脅威ランドスケープレポートでは、2019年に医療機関の66%以上がランサムウェア攻撃を経験したことがわかりました。「2019年には、攻撃された組織の45%が身代金を支払いました。 攻撃を受けて身代金を支払った組織の45%は、依然としてデータを失ったままです。

- 2020年10月、最初の恐喝事件が発生しました。 フィンランドの心理療法クリニックが侵害されたとき、攻撃者はクリニックに対し、ファイルへのアクセス権を取り戻すための恐喝だけでなく、個々の患者の記録の公開を回避するための恐喝も行いました(二重恐喝)。 攻撃者は、「記録の公開」という新たな手法を実践したのです。

ランサムウェアの被害については、サイバーセキュリティポリシーを引き受ける保険会社へのコストも含まれます。 彼らはアンケートとサイバーセキュリティパフォーマンスデータの評価の形でリスクを算定していますが(BitSightのクライアントであるサイバー保険事業者は世界のサイバー保険の半分以上を引き受けています)、ランサムウェア被害とサイバーリスクの相関関係の分析はこれまで行われていませんでした。

BitSightリサーチからの重要なポイント

サイバー犯罪者の影響を受けない組織はありませんが、被害を受ける可能性を最小限に抑えるためのベストプラクティスがあります。 その中で最も重要なのは、セキュリティを一定のレベルに保つための継続的な対応です。セキュリティ管理と実践、そしてスタッフが効率的に仕事を行うという当たり前の行動が重要です。 ベストプラクティスは広く認められていますが、優れたパフォーマンスが達成されているのは少数のリーダーだけであることは明らかです。

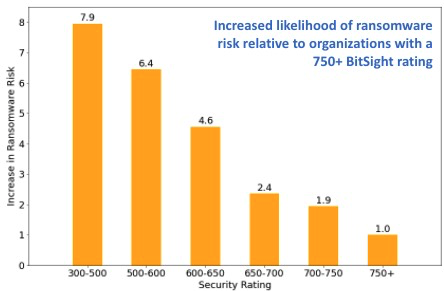

BitSightの調査チームは、2018年11月以降、数百のランサムウェアイベントを分析して、組織がランサムウェアイベントを経験する相対的な確率を推定しました。 分析では、セキュリティの有効性についてBitSightの評価が高い(750以上)企業に対して、ベンチマークを実施しました。分析は6か月間を一つの期間として5つの期間について過去にさかのぼり調査をしています。

データが示唆するのは、評価が750点以上の組織とのベンチマークによれば評価が600点未満の組織は6.4倍、評価が600〜650点の組織は4.6倍、ランサムウェアの被害者になる可能性が高いことを示しています。 BitSightは、侵害されたシステムや公開されたシステム、重大な脆弱性、パッチ適用率、ソフトウェアセキュリティ、その他の重要な問題など、23の異なるカテゴリにわたるセキュリティパフォーマンスの観察結果を評価することにより、組織のサイバーセキュリティパフォーマンスを継続的かつ非侵入的に評価します。 BitSightは、2,500億件以上のセキュリティ測定値を日々処理し、その観察結果に基づいて客観的なセキュリティ評価(250~900のスケールを使用)を行い、侵害リスクとの相関関係を独自に検証しています。

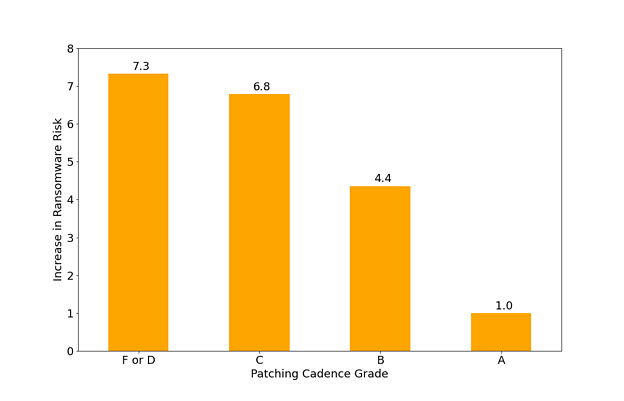

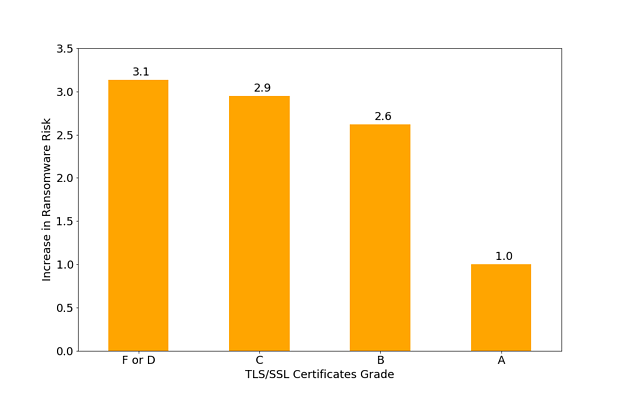

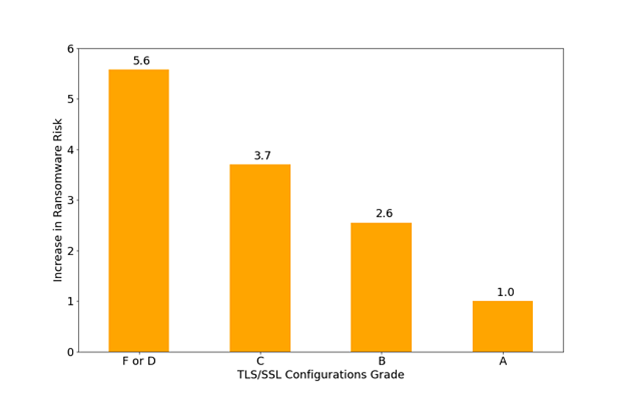

BitSightが個々のリスクベクトルと呼ぶものを深く掘り下げると、パッチ適用のサイクル(パッチが実装されたときと比較してソフトウェアパッチが利用可能になるまでの経過時間)は、セキュリティプログラムの強力なパフォーマンス指標です。 パッチが利用可能になってから実施されるまでの時間が長ければ長いほど、パフォーマンスが低下することを示しています。 当然のことながら、パッチのパフォーマンスが低いと、C評価以下の企業のランサムウェアのリスクが7倍近くになるという相関関係が見られます。 TLS / SSL証明書と構成管理は、セキュリティプログラムのパフォーマンス指標としては同等の強さを持っています。 TLS / SSL構成がCグレード以下の企業は、ランサムウェアの被害者になる可能性が約4倍高く、TLS / SSL証明書がCグレード以下の企業は、ランサムウェアインシデントのリスクが約3倍高くなります。

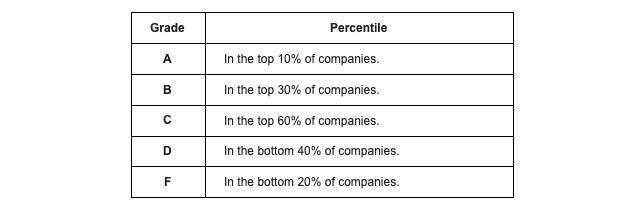

上記のグラフと以下の2つのグラフでは、グレード(A~F)は、企業が各リスクタイプでどのような評点を得ているかをすばやく理解する方法を提供し、ある企業のリスクタイプのパフォーマンスを別の企業と比較するための有意義な方法も提供します。

グレードは、BitSightインベントリ内のすべての企業と比較して、企業の業パフォーマンスがどの程度であるかを示しています。 以下は、各グレードの意味の解説ですが、このグレードについては会社の規模も考慮されています。

Bitsightが収集するセキュリティに関するデータとランサムウェアインシデントの関係をより深く理解するために、BitSightデータサイエンスチームは、ランサムウェアインシデントとの相関関係についてBitSight評価で使用されたすべての確認済みの脆弱性をテストしました。 統計分析を使用して、特定の脆弱性の存在がランサムウェアインシデントのリスクの高まりを示している5つの興味深いケースを発見しました。

| Vulnerability | Increased Risk of Ransomware |

| CVE-2014-3566 | 1.5 |

| CVE-2016-0800 | 1.3 |

| CVE-2012-6708 | 1.3 |

| CVE-2018-13379 | 1.8 |

| PulseSecure Group | 2.6 |

CVE-2014-3466およびCVE-2019-0800は、PoodleおよびDrown SSLの脆弱性であり、どちらも過去の古いSSLプロトコルに関連しており、それ自体は企業に深刻な脅威をもたらしません。 ただし、何万もの企業がこれらの廃止されたプロトコルを許可するサーバーを運用しています。 同様に、CVE-2012-6708は古いjQueryの脆弱性であり、攻撃ベクトルとは考えられず、2万近くの企業で検出されています。

脆弱性CVE-2018-13379およびPulseSecureVPNデバイスに関連する脆弱性のグループはより興味深いものです。 CVE-2018-13379はフォーティネットVPNデバイスに関連付けられており、CVSSスコアは9.8です。 PulseSecureデバイスの場合、2019年から7つの脆弱性があり、それらは一緒に見られることがよくあります。 これらのCVE-2019-11510のうち、CVSSスコアが10.0であることが最も重要であり、これはとても高い値です。 これらの脆弱性は両方とも攻撃ベクトルである可能性が非常に高く、米国政府機関によって具体的に注意喚起されています。DHSによるCVE-2018-13379およびNSAによるCVE-2019-11510です。

結論

全体として、この調査は、ランサムウェアのリスク指標となりえる3つのリスクベクトル評価に対するBitSightの全体的な評価と、パフォーマンスの相関関係を示しています。 さらに、特定の脆弱性の分析は、パッチ適用のサイクルに関して行われた考察に加えて、ランサムウェアのリスクについての示唆を与えます。

BitSightレーティングと3つの特定のリスクベクトルは、強力なランサムウェアリスク指標となりえます。 全体として、格付けとリスクのベクトルは、全体的なセキュリティ慣行についての統計的に有効な情報と言えます。言い換えれば、更新が利用可能になってからパッチが実装されるまでの経過時間が長いという傾向を持つ組織は、他のセキュリティドメインにおいても同様であるという可能性が高いと言えます。したがって、評価とリスクベクトルは特定のリスクに対する重要な指標を提供します。 ランサムウェアのリスクの上昇は、パッチ適用のサイクルを改善することで単純に縮小します。 リスクの軽減は、日々の運用の全体的な改善からもたらされます。

脆弱性に関して、BitSightデータは、選択された脆弱性とランサムウェアイベントが発生する可能性との相関関係には2つの主な可能性があると結論付けています。

- 日々の運用が重要: 説明されている脆弱性の存在は、組織のセキュリティパフォーマンスの指標です。 これは、はるか昔にパッチが適用されているはずの古い脆弱性に特に当てはまり、17の脆弱性のうち11のCVE日付は2018年以前のものです。 2年以上前の(そして数週間以上前の)脆弱性にパッチを適用できない組織は、ガバナンス、運用、管理、資産インベントリ、またはその他の基本的なIT管理とセキュリティの慣行にギャップがあります。

- 特定の脆弱性に注目すべき:ランサムウェアは、主にフィッシング攻撃を通じて配信されていました。 ただし、現代の多額の支払い要求は、広く展開されているテクノロジーの最近の脆弱性を悪用して、ターゲットのインフラストラクチャに簡単にアクセスできるようにすることがよくあります。 これらには、フォーティネット、シトリックス、パルスセキュア(CVE-2020-11510)の脆弱性が含まれ、これらすべてが攻撃者に境界セキュリティゲートウェイへのアクセスを許可する可能性があります。

この調査は、毎日のセキュリティプログラムのパフォーマンスがいかに重要であるかを示しています。 組織が20から50の個別のセキュリティ対策を実施している時、多くの経営陣は、「我々の組織は守られているか?」という質問をしています。 答えはあなたがいくら投資しているかではなく、むしろどのように地道に管理を維持しているかという点にあります。 サイバー攻撃は、ゼロデイ攻撃のように、これまでに見たことのない新しい手法を採用することはめったにありません。 攻撃者がダークウェブで利用できるカスタマイズ可能なツールを入手して、一連の脆弱性と弱いコントロールを悪用して大混乱を引き起こすことが、実ははるかに一般的です。

詳細については別途お問い合わせください。

| この記事をシェア |

|---|

一緒によく読まれている記事

-

サイバー領域

サイバー領域

- 脅威インテリジェンスでインシデント対応を効率化するためのヒント

- 入念に準備されたインシデント対応計画は、サイバー攻撃への最強の備えです。本記事では、CSIRTの基本ステップからサイバー脅威インテリジェンス(CTI)による強化策、さらにOpen...

-

サイバー領域

サイバー領域

- コラム:MITRE ATT&CK(マイターアタック)でセキュリティカバレージを可視化しよう 第1回 MITRE ATT&CKの概要

- 本連載は「MITRE ATT&CK(マイターアタック)」および、「MITRE ATT&CKフレームワーク(マイターアタックフレームワーク)」に興味をもつ方に向けて...