はじめに

ご存知のように、ランサムウェアは企業や政府機関にとって大きなリスクまたは脅威の一つです。

「インシデントにどのように対応するのが最善なのか」

多くの組織は常に考えています。

これは、「インシデントレスポンス」「インシデント対応」と呼ばれます。

当記事では、日本サイバーディフェンス社のDougie Grant氏の経験をもとに、被害企業がインシデントに直面したときに陥る間違いや、困難な状況を回避するための方法を5つの観点(ポイント)から共有いたします。

インシデント対応における5つのポイント

ランサムウェアの攻撃は、イギリスにおいても組織にとって最大の脅威です。

Grant氏はNCSCで、ビジネスや産業だけでなく政府機関にも影響を与えるような重大なインシデントに年間800件以上対応しました。

*NCSC=イギリス国家サイバーセキュリティセンター(National Cyber Security Centre)

ランサムウェアへの対応は、他のサイバー攻撃とは少し異なります。Grant氏は過去の事例から、重要なキーポイントを5つに絞って指摘しています。

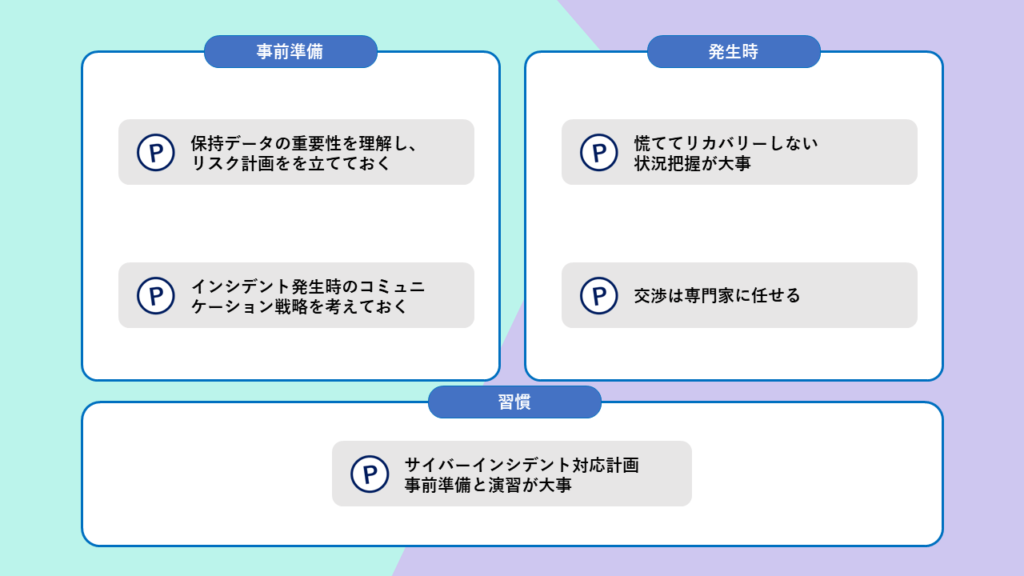

ポイント1:慌ててリカバリーを行う前に状況をしっかり把握する

ランサムウェア攻撃が検出されると、多くの組織がバックアップからのリカバリーをすぐに実行しようとします。

しかし、以下の事が出来ていない場合には、迅速にリカバリーしたとしても再び攻撃が繰り返されることになりかねません。

- 攻撃がどのように発生したかを正確に把握できている

- 攻撃者が侵入した方法を特定できている

- 攻撃者がネットワーク上にいない、バックドアが残されていないと断言できる

多くの場合、組織は攻撃者がどのようにネットワークにアクセスしたのか、そのアクセスはきちんと無効化されているかを検証するために時間をかけたり、外部の専門家の支援を得ずに対応しようとしていることが分かりました。

リカバリーする前に攻撃がどのように発生したかを確実に理解し、攻撃がまだ進行中ではないかを必ず確認してください。

攻撃者がネットワークおよびデータやシステムにアクセスできないことを確認できなければ、残念ながら、再び標的にされてしまいます。その場合、再びリカバリーするバックアップがないため、さらに壊滅的な事態になります。

ポイント2:保持データの重要性を理解し、被害を最小化する計画を立てる

ランサムウェアは攻撃の手法を発展させました。

以前は単なる暗号化でしたが、今ではそれだけではなく、データが盗み出され、ダークウェブサイトまたはクリアウェブのいずれかで公開されます。私たちが被害に気づくのは、ランサムウェアの攻撃者が実際にジャーナリストやサプライヤーや顧客に連絡し、「この組織のデータを取得したぞ」と知らせるからです。そして、多額の恐喝を続け、組織に身代金を支払おうとさせます。これが二重恐喝です。

しかし、根本的な問題として、多くの組織がデータ漏洩によるダメージを最小化する方法を理解していません。

過去、センシティブなデータのために人々の命が危険にさらされたケースもありました。

しかし、ビジネスや産業のほとんどの場合は、ダメージとは顧客やサプライヤーへの経済的影響に関するものです。

私たちは保持しているデータが何であるか、そして、そのデータが漏洩した際の影響を最小化する方法は何かを理解しない限り、インシデントの発生により組織の評判に傷がつき、顧客やサプライヤーへの信頼を失うことになります。

このポイントを怠ると、1つ目のポイントに匹敵する壊滅的な損害が出る可能性があります。金銭的なデータ、知的財産のデータ等、どんなデータであろうと、そのデータが漏洩によりどのような影響を受けるか、その影響をどのように軽減するのかを把握する必要があります。私たちはデータを分析し、戦略を立てなければいけません。

ランサムウェア攻撃者がデータを漏洩したり公開したり、他者に渡したりした場合に、この準備ができていれば、インパクトを減らす戦略を実行していく事が出来るのです。

つまり、これが、保持しているデータの重要性を理解し、計画を立てるという、2つ目のキーポイントです。

ポイント3:脅威アクターのアトリビューションと交渉は専門家の支援を仰ぐ

身代金の要求があった場合、このインシデントを解決したい一心で、身代金を払ってしまいたいと思うでしょう。そして、多くの組織がアクターと接触しようとします。

しかし、専門家のアドバイスなしに、被害者が直接アクターと関わりを持つことは推奨できません。

アクターと交渉する場合、最初に行うことの1つは、どのようなデータやサンプルを持っているのか示させることです。これは、誘拐や恐喝の事件に対処する際に生存の証拠を示させる事と似ています。私たちを騙したり、何らかの方法で、はったりをかまそうとしていないかを確認するべきです。

場合によっては、アクターが実際にはデータを盗み出していなかったり、盗み出したと主張するデータを生成できなかったり、ネットワークからログを削除した可能性があることがわかります。被害者が本当にデータを盗み出されたかどうかは、証拠を見ないと判断できないのです。

単なる詐欺であり、身代金の支払い後にアクターが消えてしまうこともあります。そのような例がたくさんありました。ですから、アクターと交渉するのであれば、そういった事を見抜けるような経験が必要になります。

繰り返しになりますが、被害者は自分でアクターと関わりを持ち、交渉するのではなく、この分野において経験のある専門家の支援を得て、どのように交渉をするのか調整することをお勧めします。

また、支払いには慎重になるべきです。場合によっては、実際にランサムウェアアクターに恐喝要求された身代金を支払ったことで、刑事犯罪に問われる可能性があります。自分自身が犯罪者にならないように進める必要があります。

「アクターと関わりを持つ」という選択をするのは、そのインシデントを一刻も早く解決するためだと思います。解決には、経験豊富な組織の支援が不可欠なのです。

ポイント4:コミュニケーション・広報の戦略と実施

4つ目のキーポイントは、コミュニケーションと広報の戦略を確実に実施することです。

これはインシデントについての適切なコミュニケーションを行うことでもあります。多くのサプライヤーがいる組織の顧客やクライアントの多くは、組織に何かが起こったことにすぐに気付くでしょう。同様に、内部のスタッフも、何かが起こったことに気付くでしょう。適切に業務を実施できず、システムにアクセスできないからです。

インシデントが発生する以前の段階で、最初から明確なコミュニケーション戦略を考えておく必要があります。

インシデントが発生したら何を、誰に伝えるのか。

単にサイバー攻撃やシステム障害と伝えるのか、ランサムウェアの被害にあっていると言うのか。

もしスタッフに伝えたら、外部に漏れ、他の人も気づくのではないか。

規制当局にどう対応するか。

政府機関や法執行機関はどうか?(事実が公表されると折衝が必要となります。)

そのインシデントが顧客の信頼と評判にどのような影響を与えるか、極めて迅速に、かつ明確に理解する必要があります。初期段階で行うことが非常に重要です。

多くの組織は残念ながらコミュニケーション戦略に取り組んでおらず、評判や顧客の信頼に大きな打撃を受け、個人情報保護の観点から規制当局の標的になる可能性もあります。影響の範囲が広がる例とも言えます。

ポイント5:サイバーインシデント対応計画の事前準備と演習

最後に最も重要なポイントがあります。これはすでに紹介した多くのポイントすべてに関わるものです。すなわちそれは、サイバーインシデント対応の明確な準備と計画です。

その対応計画は、決してシステムやネットワーク上で保管しないでください。

インシデントが発生しシステムまたはネットワークにアクセスできなくなると、対応計画にもアクセスできなくなるため、取るべき対応がわからなくなってしまいます。

オフラインやアクセス可能な場所にインシデント対応計画があることが重要です。また、スタッフ全員がそのプランを理解していることを定期的に確認することが大切です。 経験ある専門家を招き、実際に対応計画が機能するかどうかを確認する演習を行うことを強くお勧めします。

この中で重要なことの1つは、誰に、どのように連絡するかを確実に知っておくことです。

攻撃者は、生産の繁忙期やビジネスの繁忙期など、組織にとって最もストレスの多い時期を標的として攻撃を行います。ネットワークディフェンダーや経営陣が効果的に対応できる状況にないと知っているからです。

最近の例では感謝祭の休暇中に、アメリカの何百もの組織に対して重大な攻撃が行われていることがわかりました。イギリスでは「金曜日の悪夢」と呼ばれる攻撃が大半です。金曜日17時や18時にネットワーク上でランサムウェアを爆発させるのです。人々が不在で、効果的に対応できない時間を狙っています。

多くの組織が、インシデント対応にはサイバーインシデント専門会社の助けが必要であると感じています。インシデントを管理してもらい、対応について助言や指導をしてもらうのです。しかし、事が起こってから専門会社を頼っても、インシデント以前に契約がないと、さまざまな機密保持契約を締結する交渉をするのに、数日、場合によっては数週間かかる可能性もあります。効果的な対応ではありません。

したがって、インシデントが発生する前に、サイバーインシデント対応会社と契約を結んでおくことをおすすめします。そうすれば、インシデント発生時にすぐ、電話で助けを求めることができます。そして、数分、数時間以内の対応が大きな助けとなります。数日や数週間後ではなく、即座にインシデントを把握し、被害を最小化させ、影響を軽減させることができるのです。

さいごに

本文中にもあるように、攻撃者は我々が対応しにくい時を狙って攻撃を実行します。

この5つのポイントにあなたの組織が対応できているのか、早めのチェックをオススメします。

そうすれば、もしもその時が来ても、落ち着いて対処する事ができるでしょう。

- ポイント1:慌ててリカバリーを行う前に状況をしっかり把握する

- ポイント2:保持データの重要性を理解し、被害を最小化する計画を立てる

- ポイント3:脅威アクターのアトリビューションと交渉は専門家の支援を仰ぐ

- ポイント4:コミュニケーション・広報の戦略と実施

- ポイント5:サイバーインシデント対応計画の事前準備と演習

Grant氏の講演は弊社YouTubeチャンネルの動画にてご覧いただけます。

| この記事をシェア |

|---|